Ya hemos visto cómo limitar el uso de software en Windows Server 2012 // R2 usando GPO. Hay otro modo disponible en Windows Server 2012, gracias a una caracteràstica denominada AppLocker.

Seguiremos utilizando GPO (AppLocker es una sección de GPO) para imponer restricciones de software de forma más fácil y potente.

AppLocker puede gestionar los permisos de ejecución de:

- Ejecutables: archivos con la extensión .exe

- Windows installer: paquetes de instalación de Windows con extensión .msi y .msp

- Scripts: archivos con las extensiones .ps1, .bat, .cmd, .cbs y .js

- Aplicaciones empaquetadas: aplicaciones de la Tienda de Windows

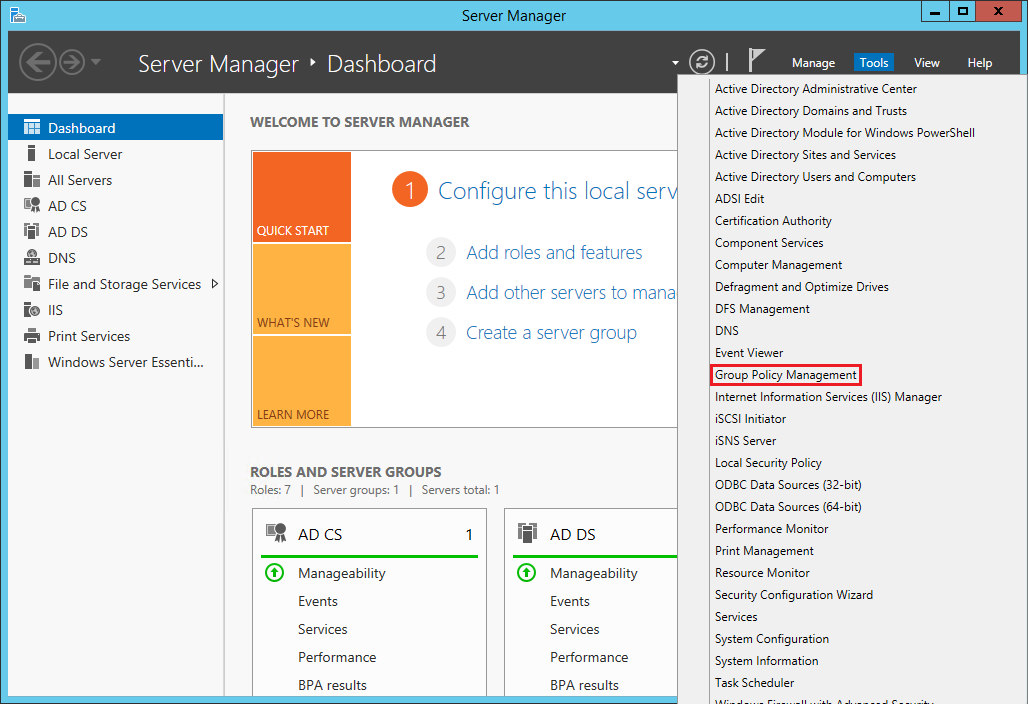

Abrid el Administrador del servidor e iniciad la Administración de directivas de grupo:

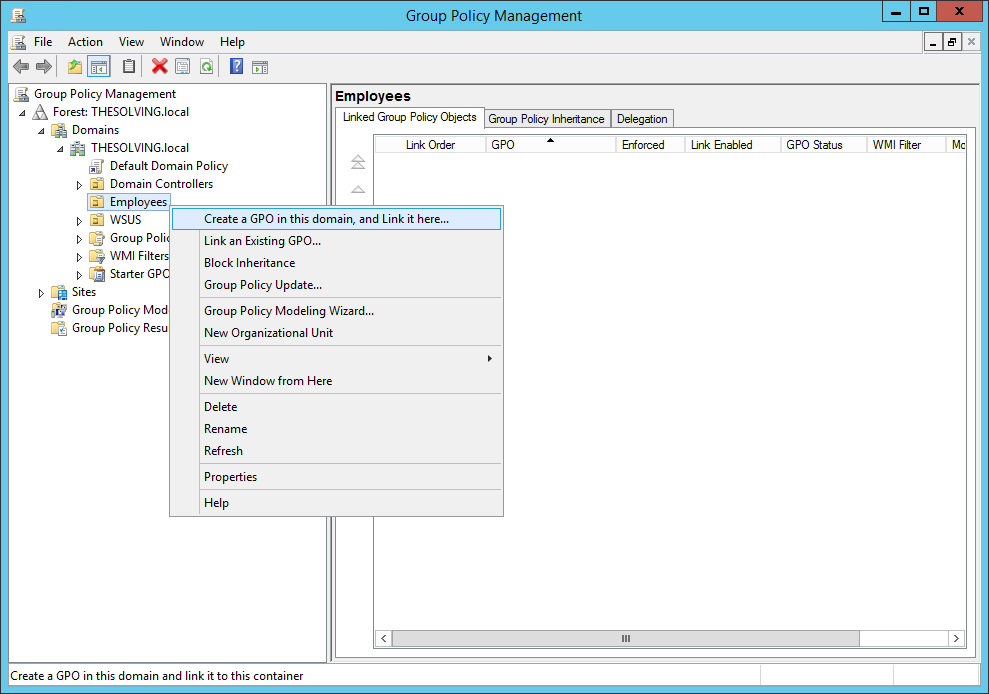

Cread un nuevo GPO:

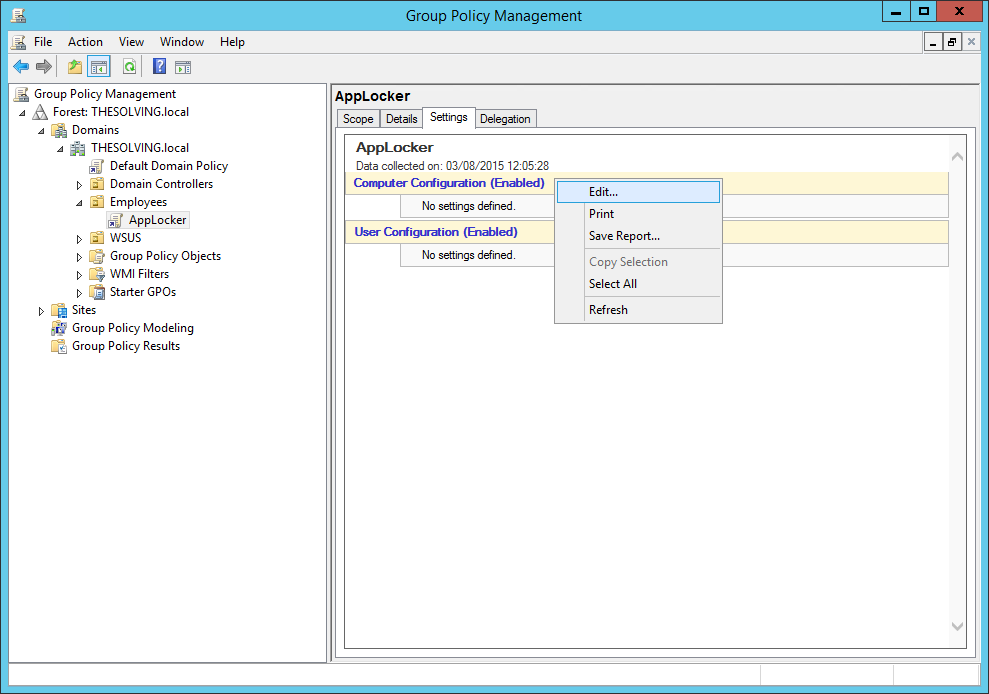

Modificad la directiva:

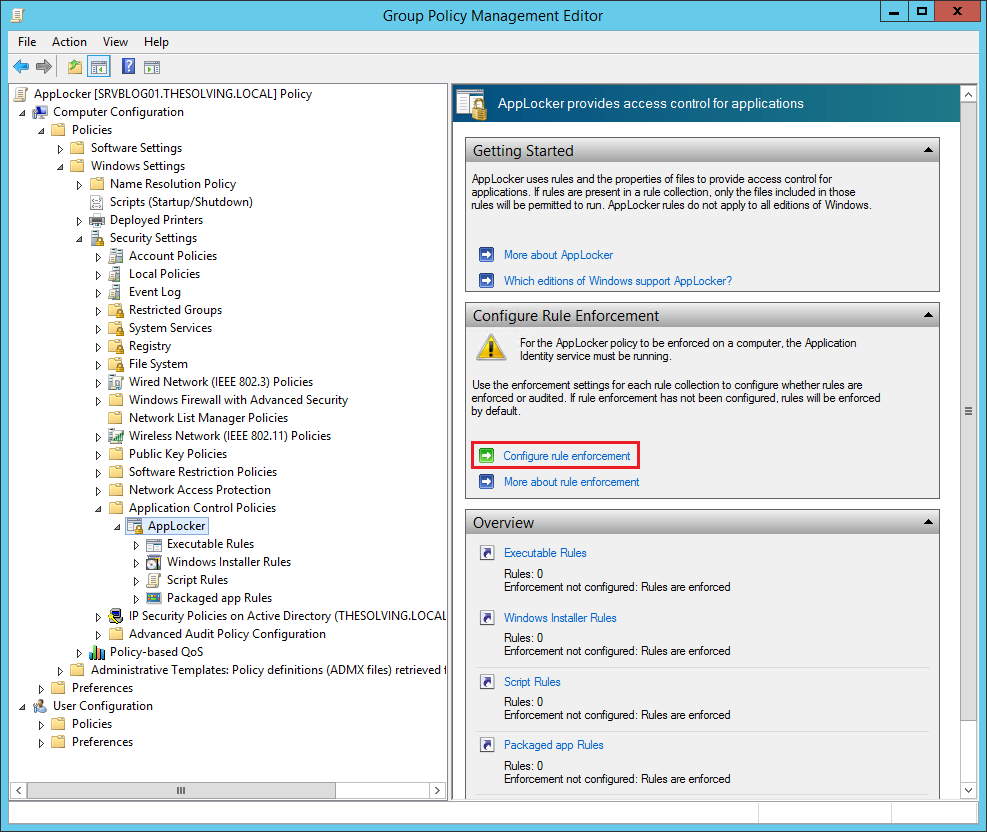

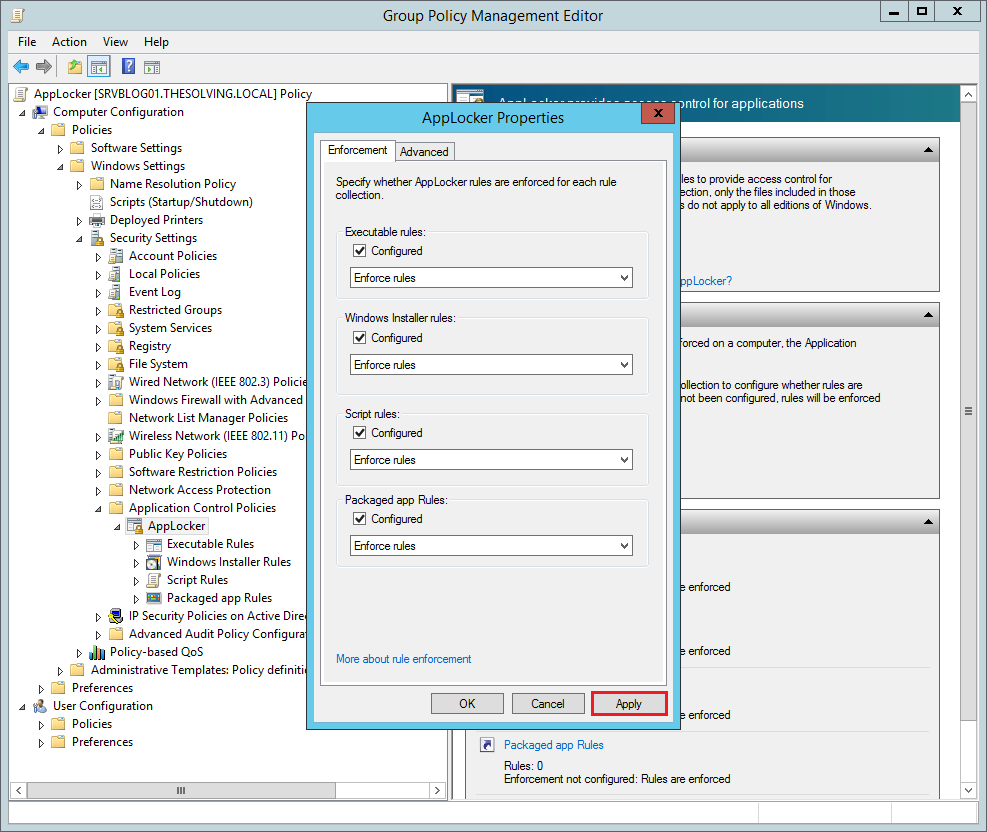

Encontraréis la configuración de AppLocker en la ruta Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Directivas de control de aplicaciones\AppLocker. Haced clic en Configurar la aplicación de reglas:

Comprobad todas las reglas que se van a imponer. AppLocker bloquea por defecto todos los ejecutables, paquetes de instalación y scripts, excepto los especificados en Permitir regla:

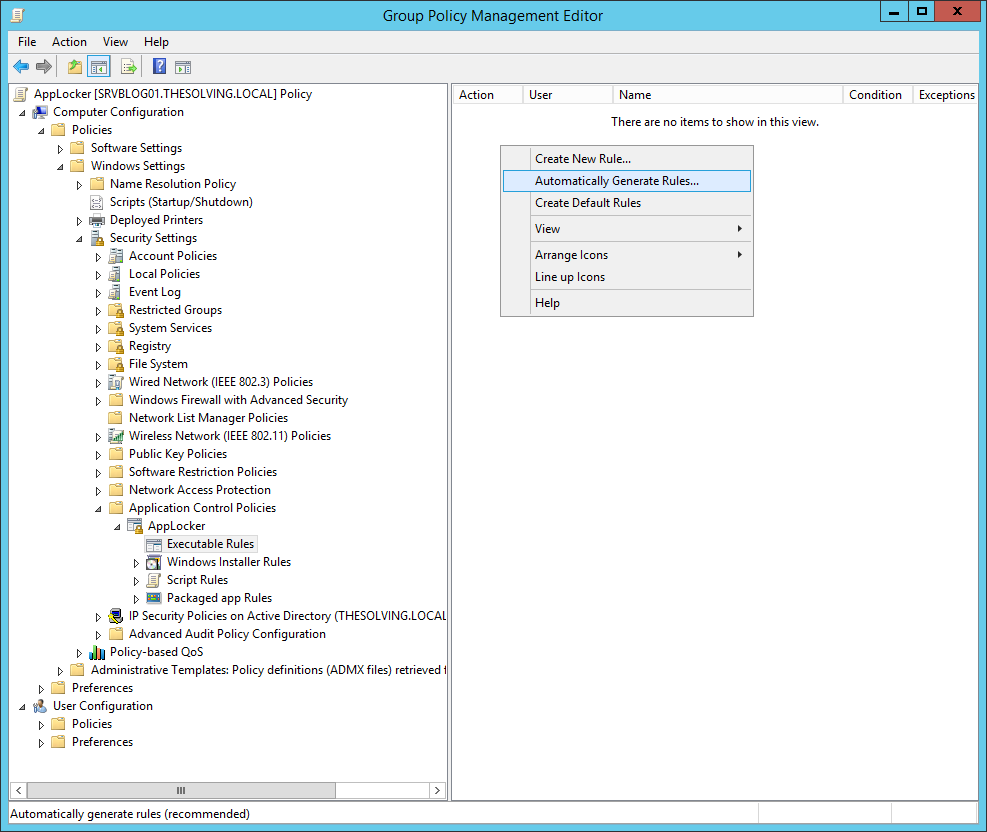

AppLocker difiere de otras directivas de restricción de software por su capacidad de crear de forma automática las reglas. Haced clic con el botón derecho en el cuadro blanco Generar reglas automáticamente y aparecerá el asistente de configuración:

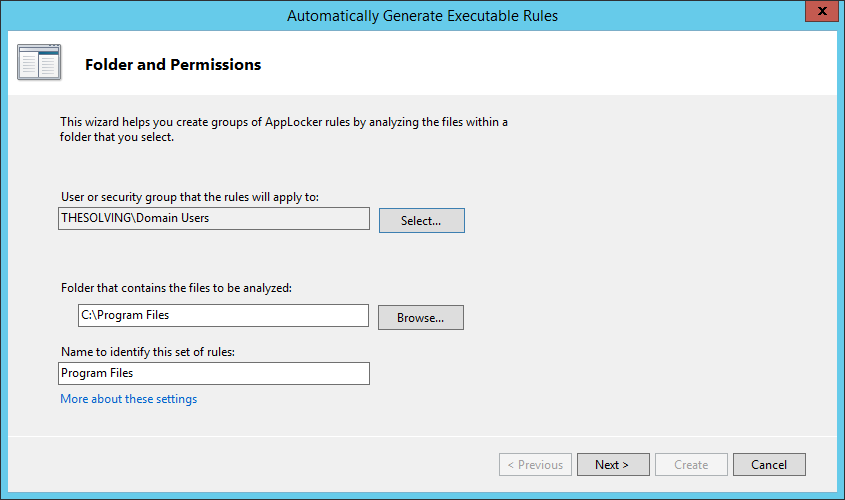

Especificad los usuarios que se verán afectados y seleccionad la ruta que se analizará para crear automáticamente las reglas «Permitir ejecución»:

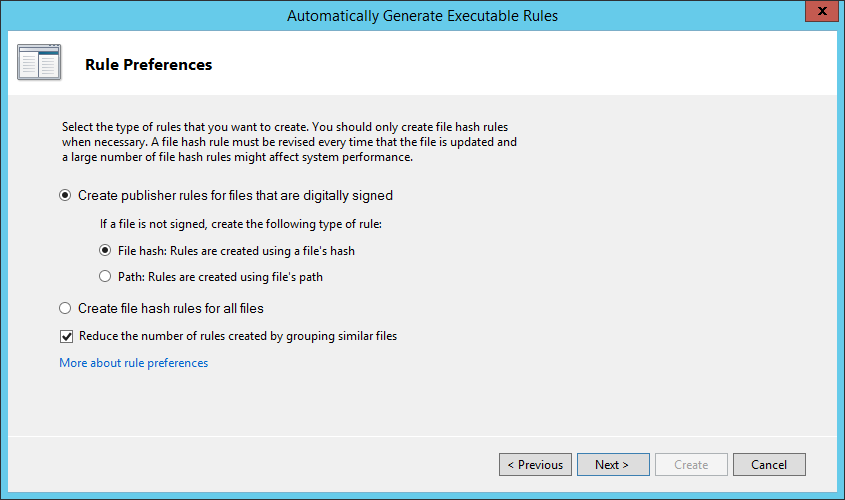

Podéis optar por permitir o no la ejecución de ejecutables sin firmar. Es más fiable crear una regla basada en hash ejecutable que en una ruta del archivo:

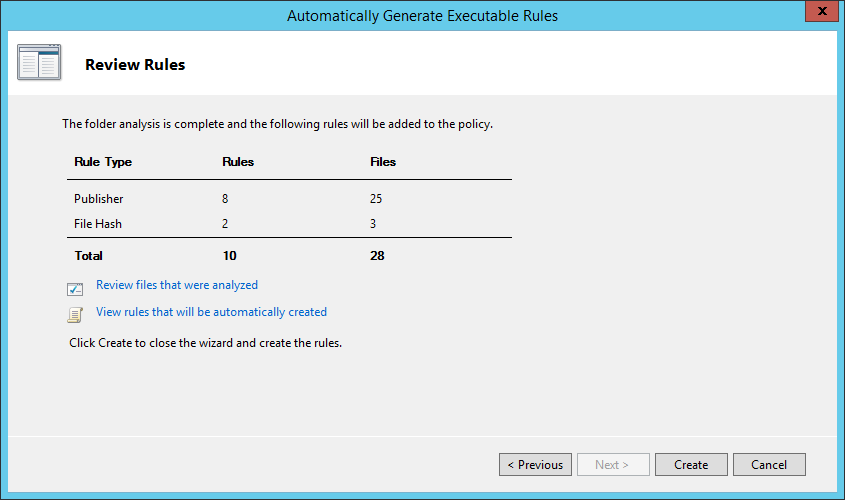

Haced clic en Crear:

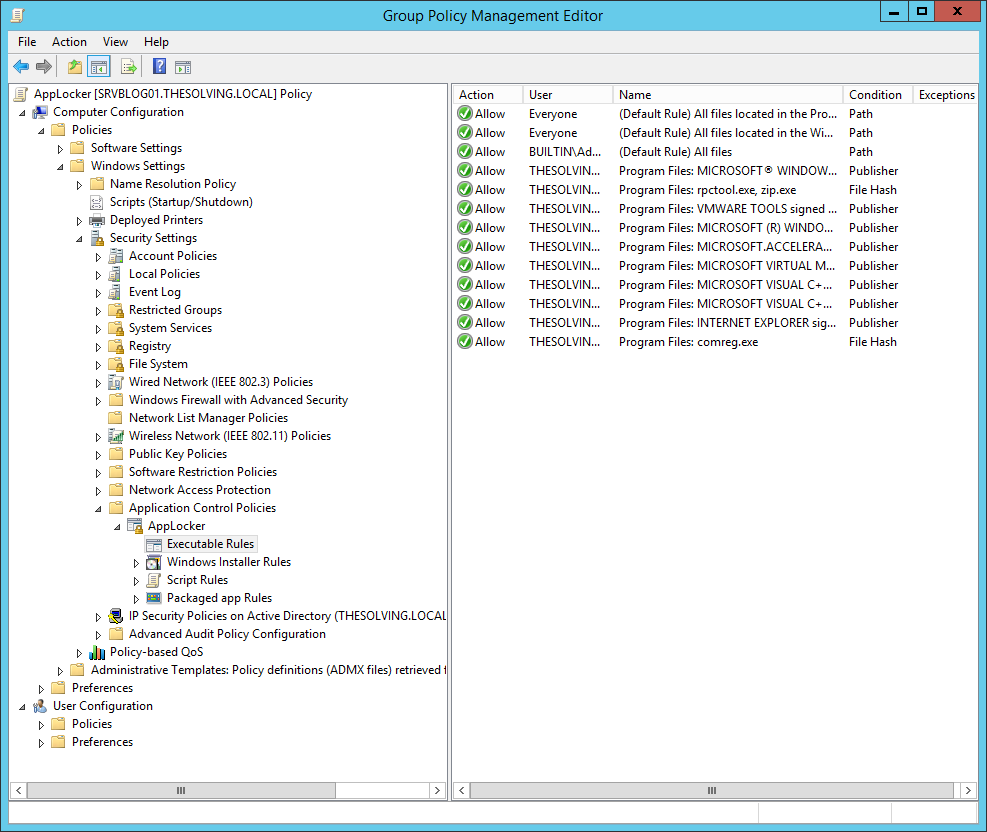

Aparecerán las nuevas reglas:

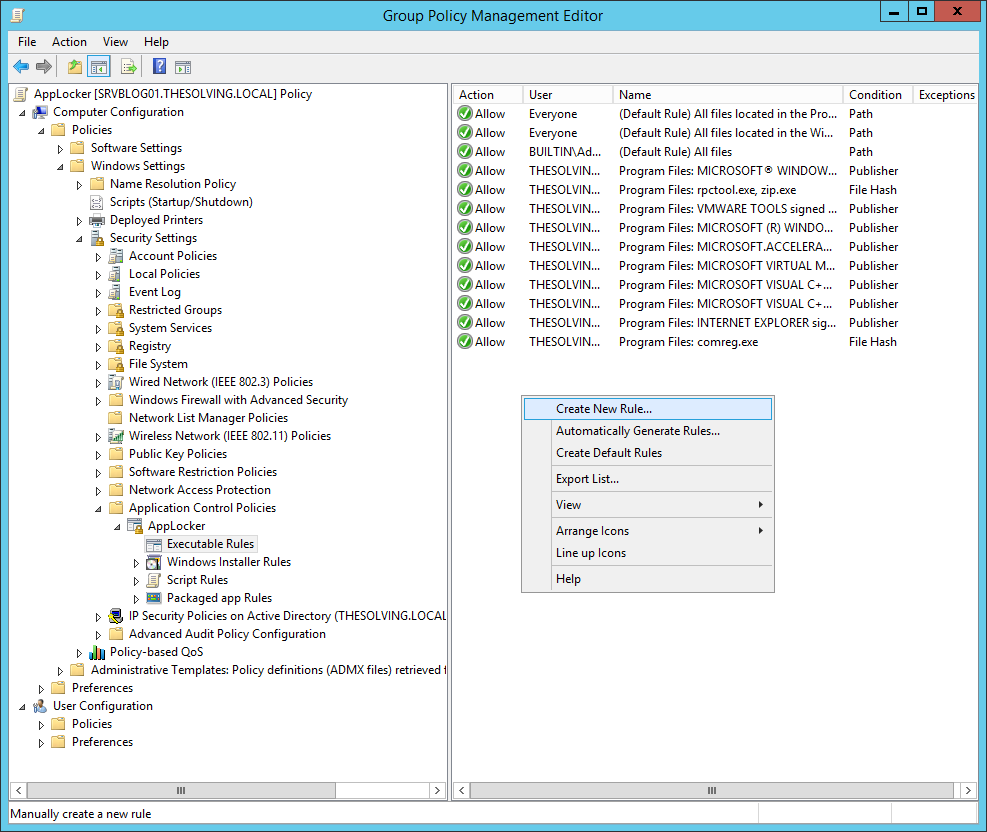

También podemos crear reglas nuevas de forma manual.

Haced clic con el botón derecho en el fondo y seleccionad Crear nueva regla:

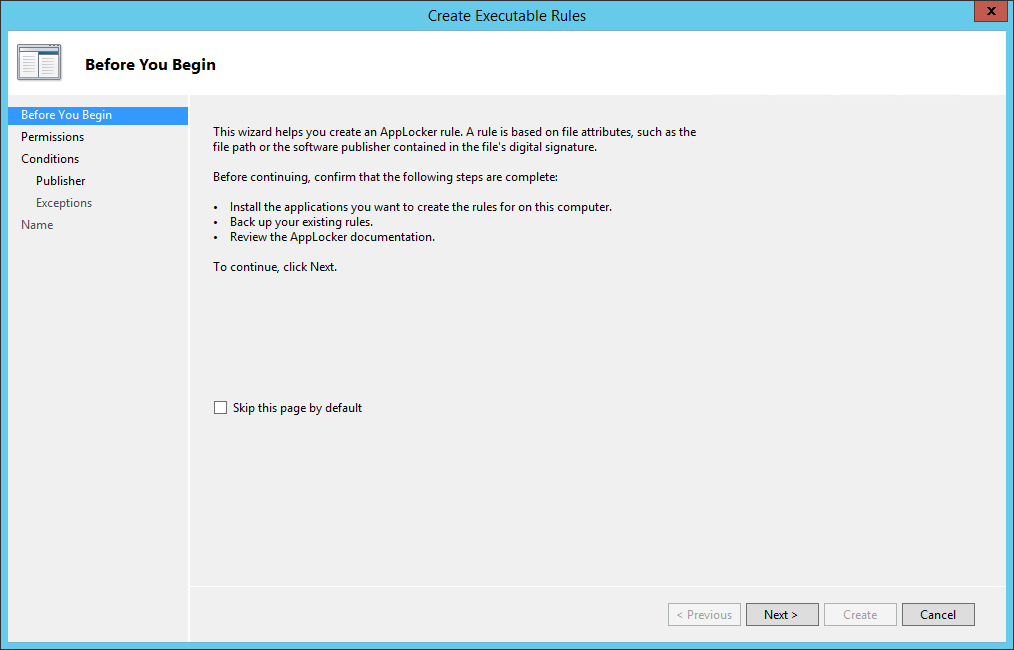

Haced clic en Siguiente:

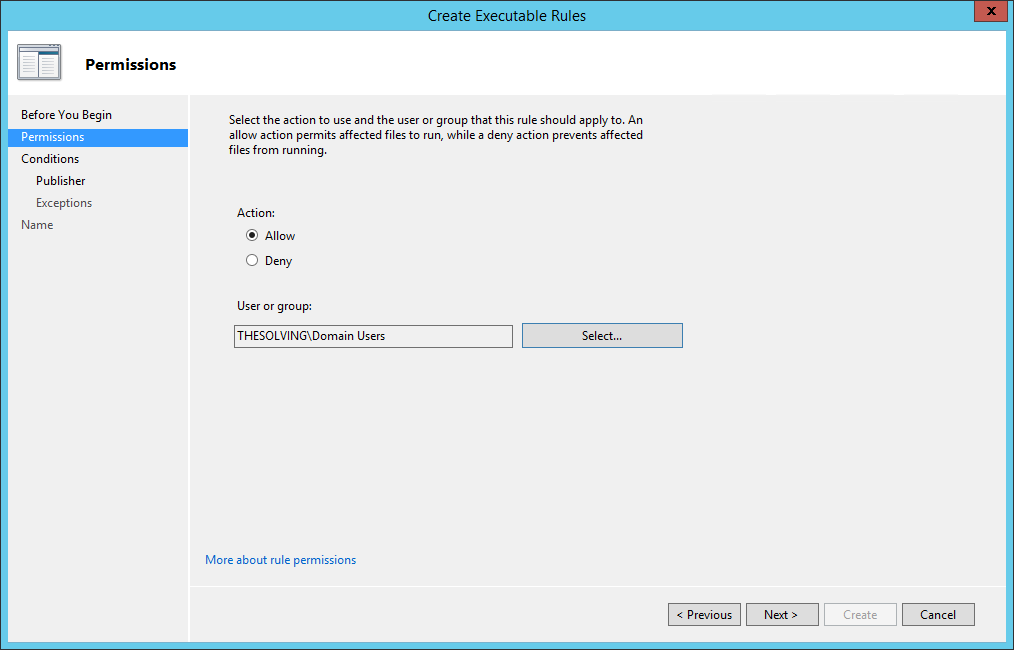

Especificad los usuarios que se verán afectados por la regla y el tipo de regla (Permitir o Denegar ejecución):

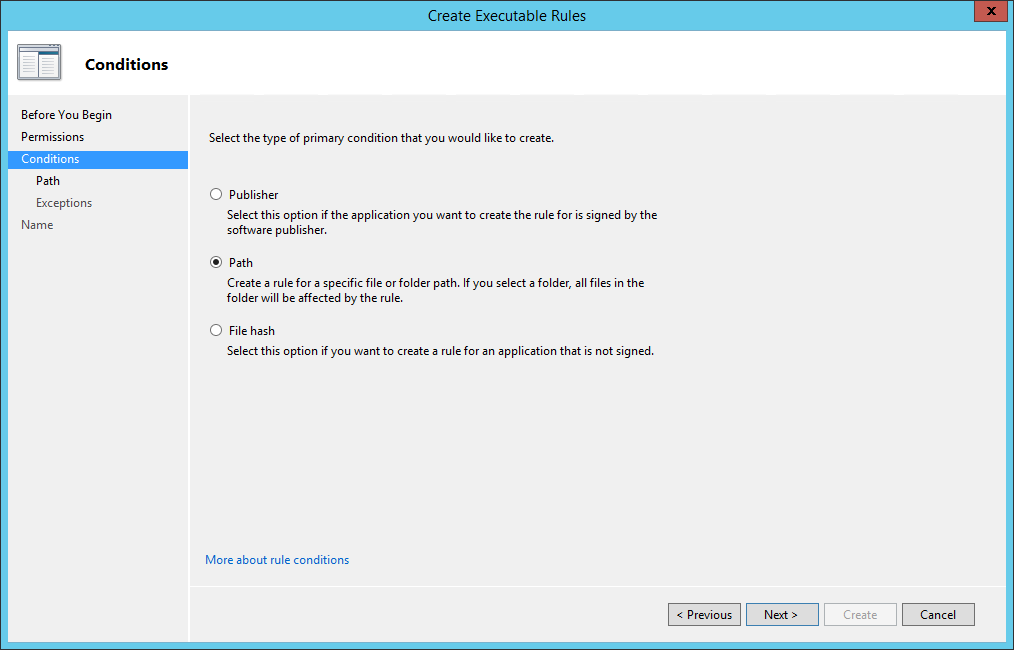

Hay tres formas de especificar qué aplicaciones se verán afectadas por la regla:

- Editor: identifica las aplicaciones firmadas por un editor especàfico;

- Ruta de acceso: identifica rutas y archivos especàficos;

- Hash de archivo: identifica aplicaciones basándose en su firma digital.

En nuestro caso, seleccionamos Ruta de acceso:

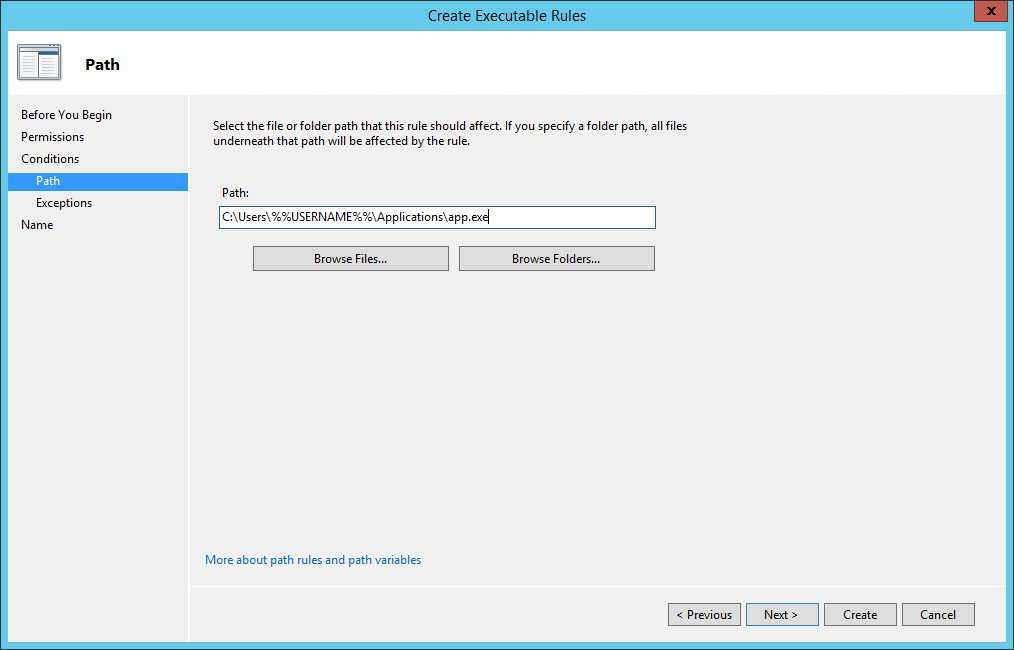

Especificad la Ruta:

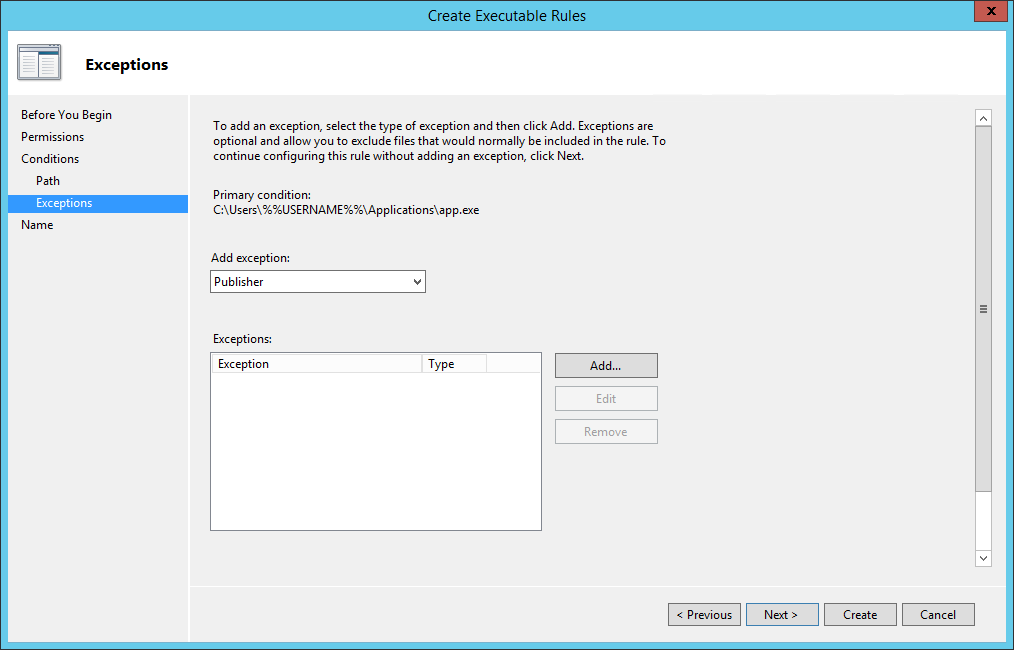

Podéis añadir excepciones de manera opcional:

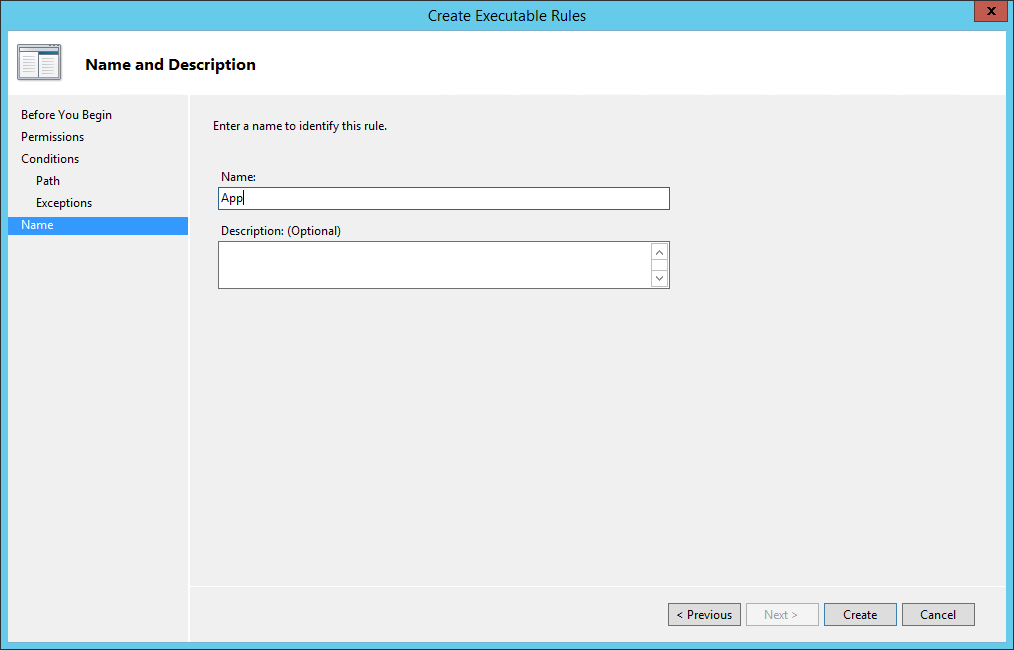

Poned nombre a la regla nueva y haced clic en Crear:

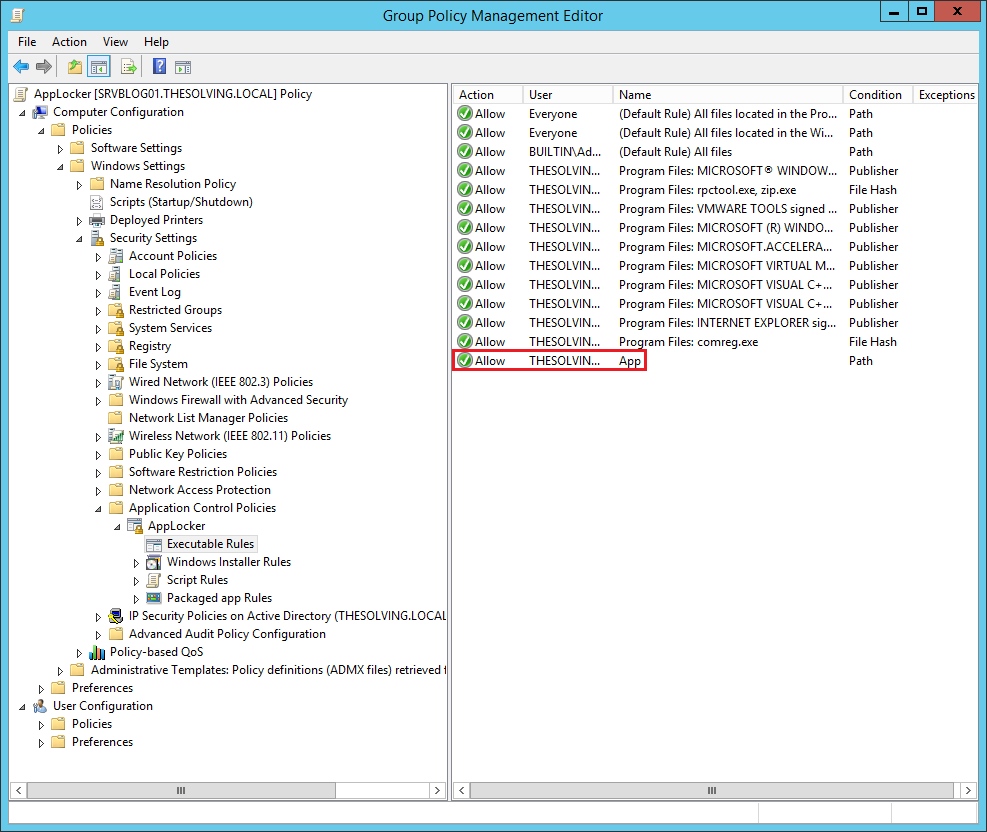

La regla aparecerá:

Read related articles

Cómo instalar y configurar Windows Server Update Services (WSUS)

Windows Server Update Services (WSUS) es una función necesaria en entornos corporativos. Los servicios de WSUS mejoran notablemente la eficiencia

Cómo imponer restricciones a los dispositivos con un GPO

Hemos visto cómo limitar software (de dos formas distintas) y sitios web mediante GPO. Ahora es el momento de limitar

Cuándo y cómo utilizar Sysprep

Sysprep es una herramienta de preparación de sistemas Microsoft utilizada por los administradores de sistemas generalmente durante la implementación automática

English

English

Italiano

Italiano