Abbiamo già visto come limitare l’uso di software in Windows Server 2012 // R2 usando GPO. Esiste un’altra modalità disponibile da Windows Server 2012, grazie ad una feature chiamata AppLocker.

Utilizzeremo ancora GPO – AppLocker è una sezione di GPO – per imporre restrizioni software, in modo più facile e potente.

AppLocker può gestire permessi di esecuzione di:

- Executable: files con estensione .exe

- Windows installer: pacchetti installanti di wondows con estensioni .msi e .msp

- Script: files con estensioni .ps1, .bat, .cmd, .cbs and .js

- Packaged App: app di Windows store

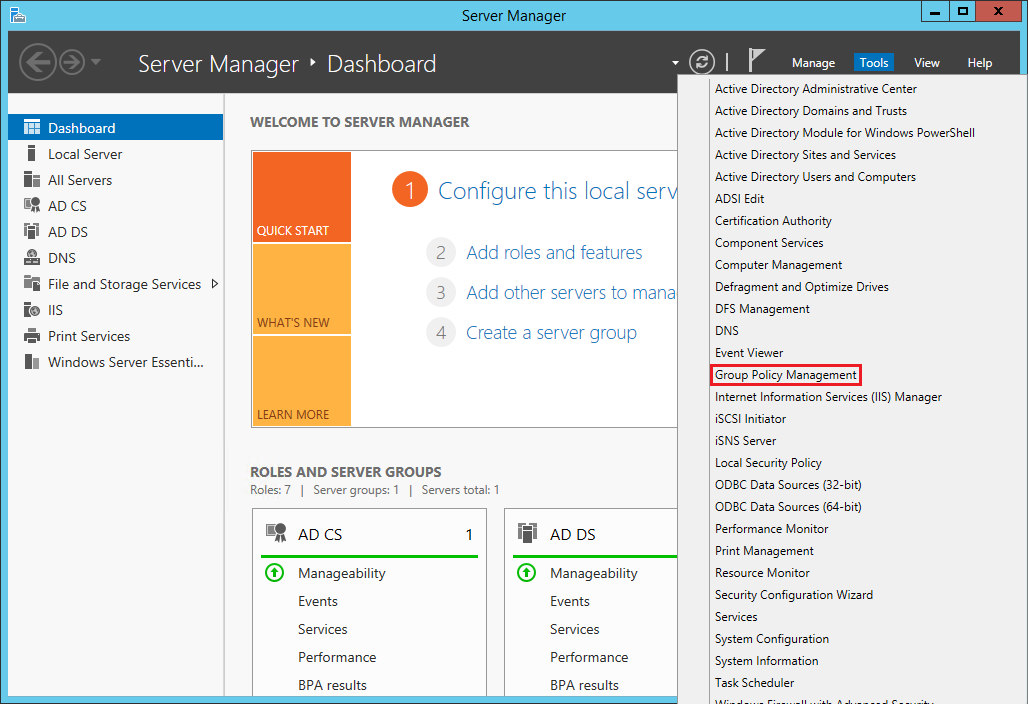

Aprite il Server Manager e lanciate Group Policy Management:

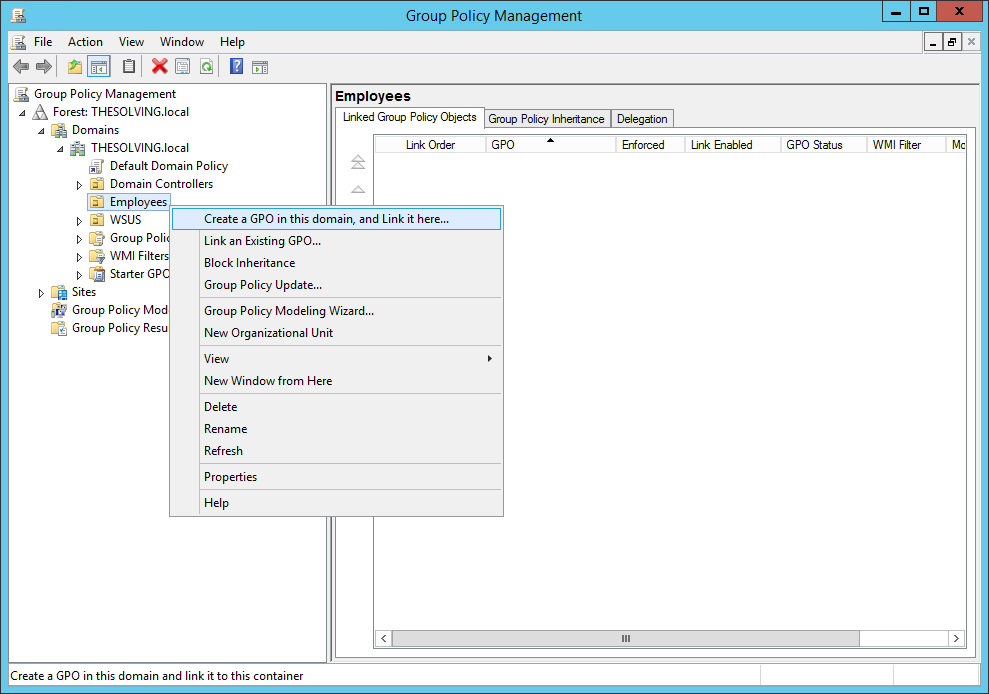

Create un nuovo GPO:

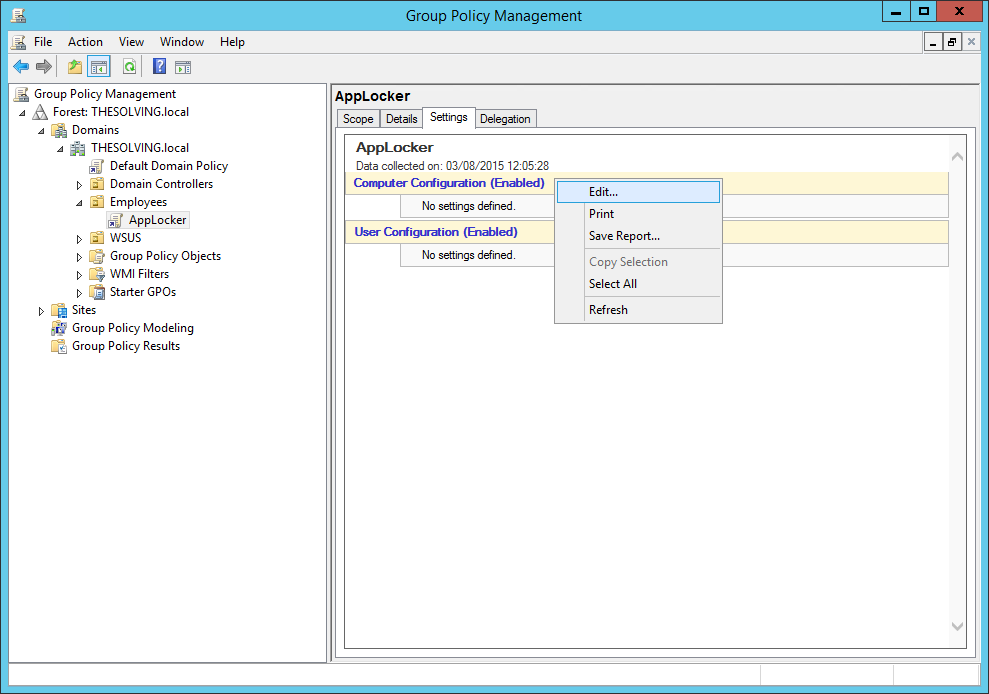

Modificate la policy:

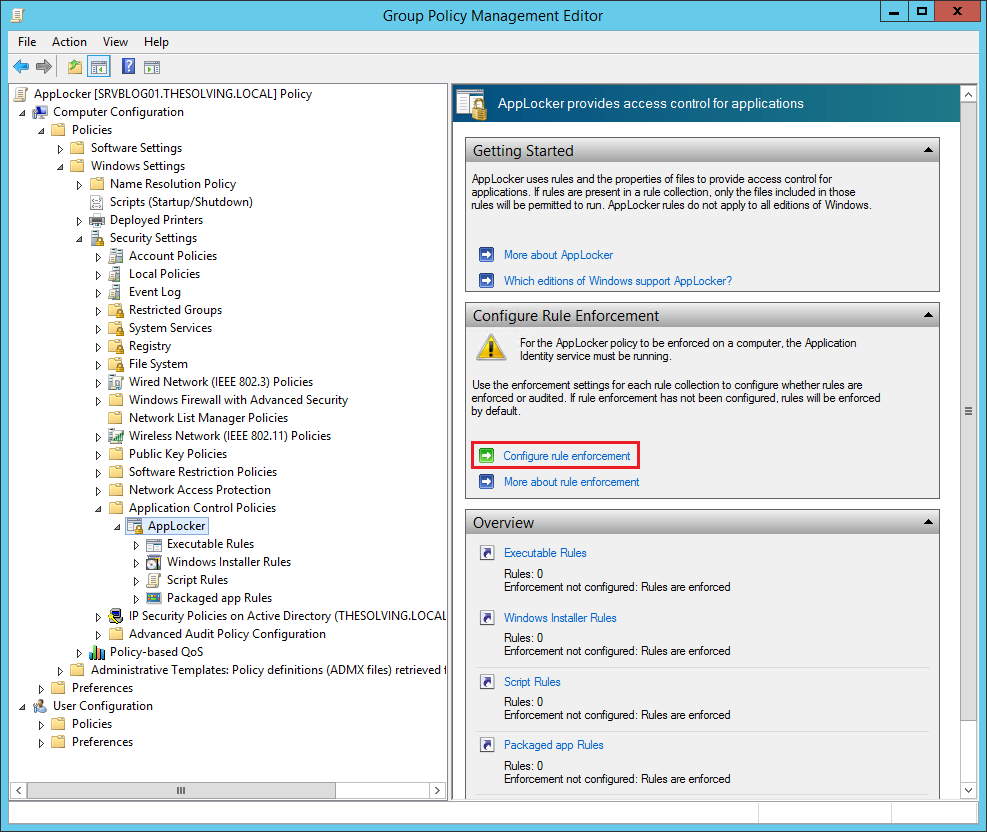

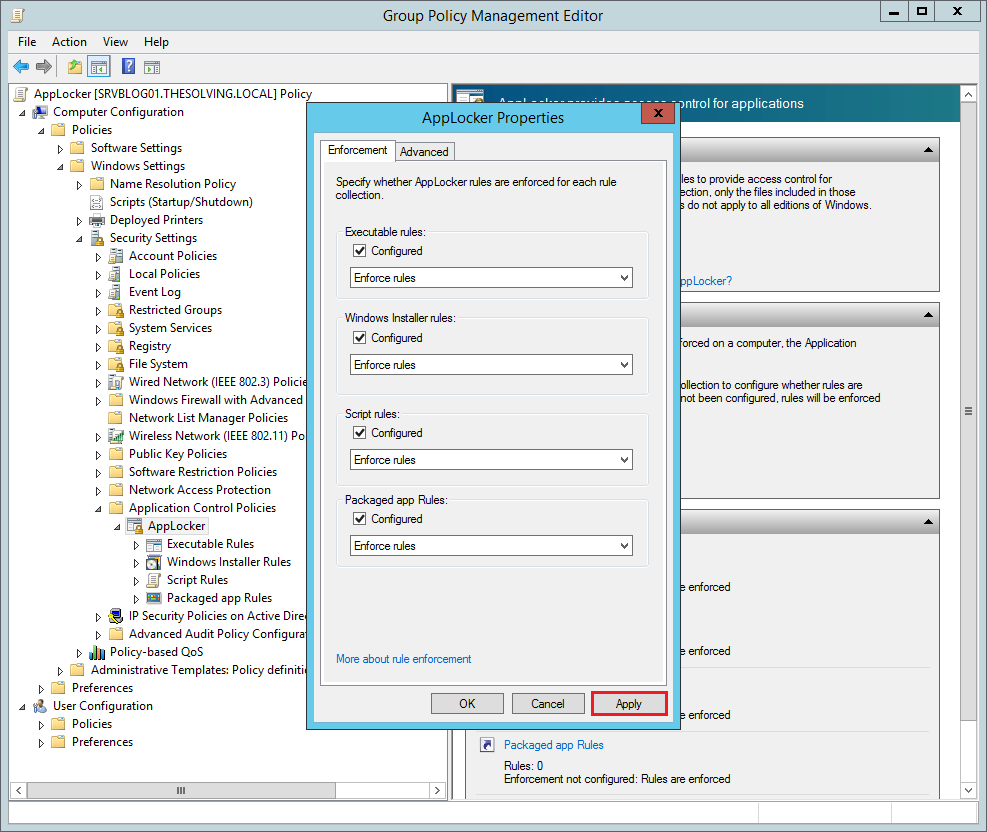

Troverete le impostazioni di AppLocker all’interno del percorso Computer Configuration\Policies\Windows Settings\Security Settings\Application Control Policies\AppLocker. Cliccate Configure rule enforcement:

Controllare tutte le regole da imporre. Di default AppLocker blocca tutti gli eseguibili, i pacchetti di installazione e script, ad eccezione di quelle specificate in Allow rules:

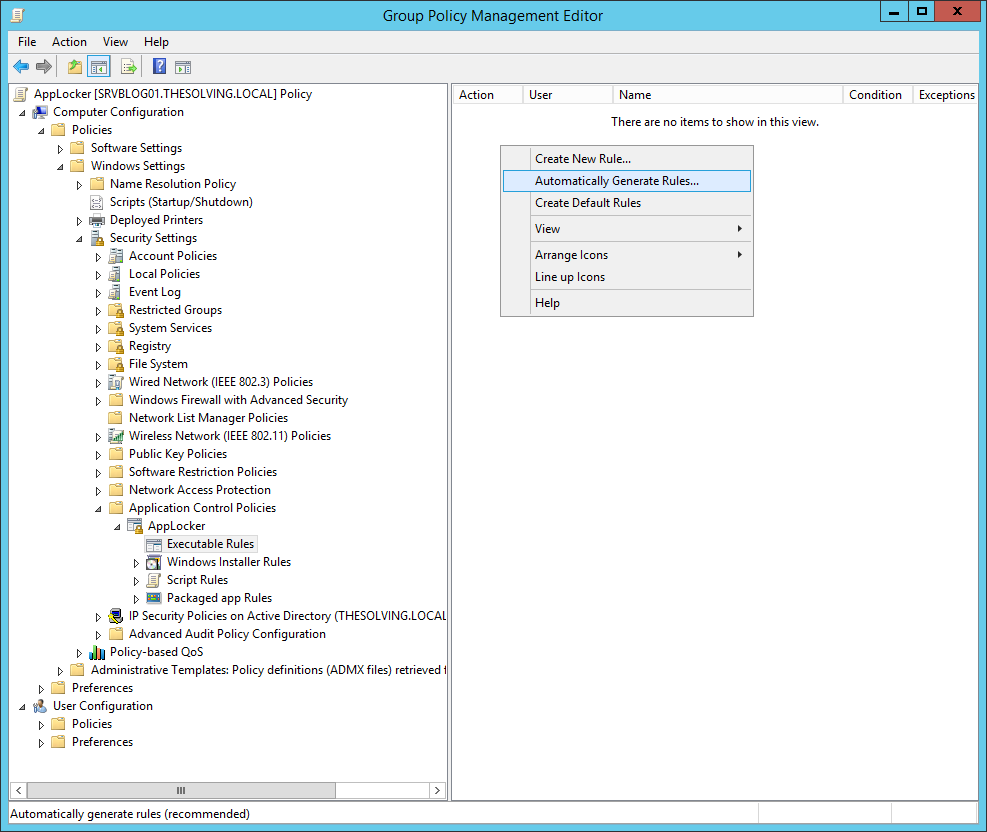

AppLocker differisce da criteri di restrizione software per la capacità di creare automaticamente le regole. Cliccate col tasto destro nel box bianco Automatically Generate Rules, apparirà la configurazione guidata:

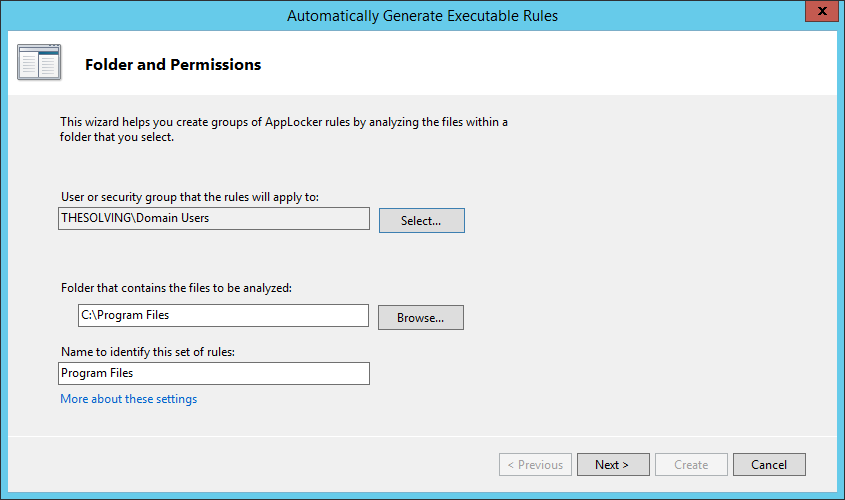

Specificate gli utenti che saranno interessati e selezionate il percorso che verrà analizzato per creare automaticamente le regole “Allow execute”:

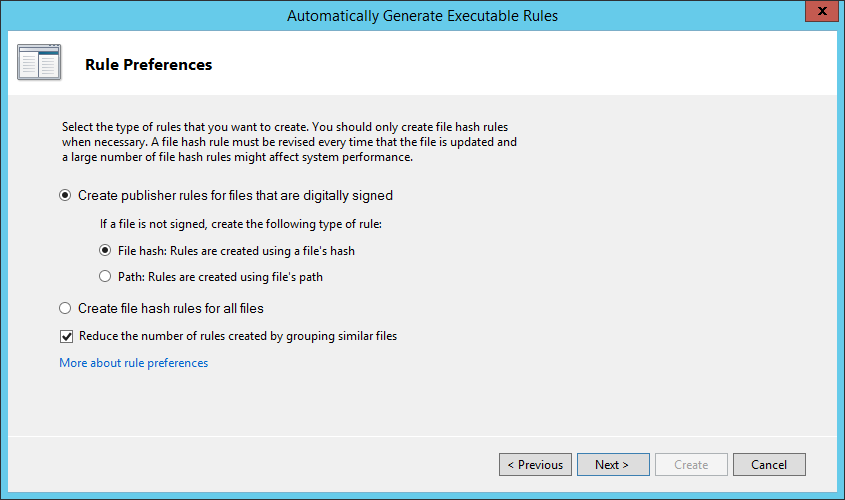

Potrete scegliere di permettere o non permettere l’esecuzione di eseguibili non firmati. E’ più affidabile creare regole basate sul hash eseguibile piuttosto che sul percorso del file:

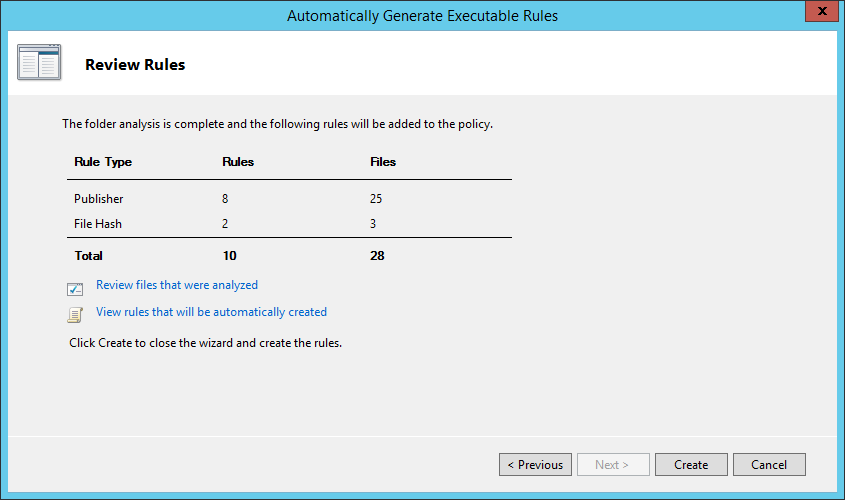

CliccateCreate:

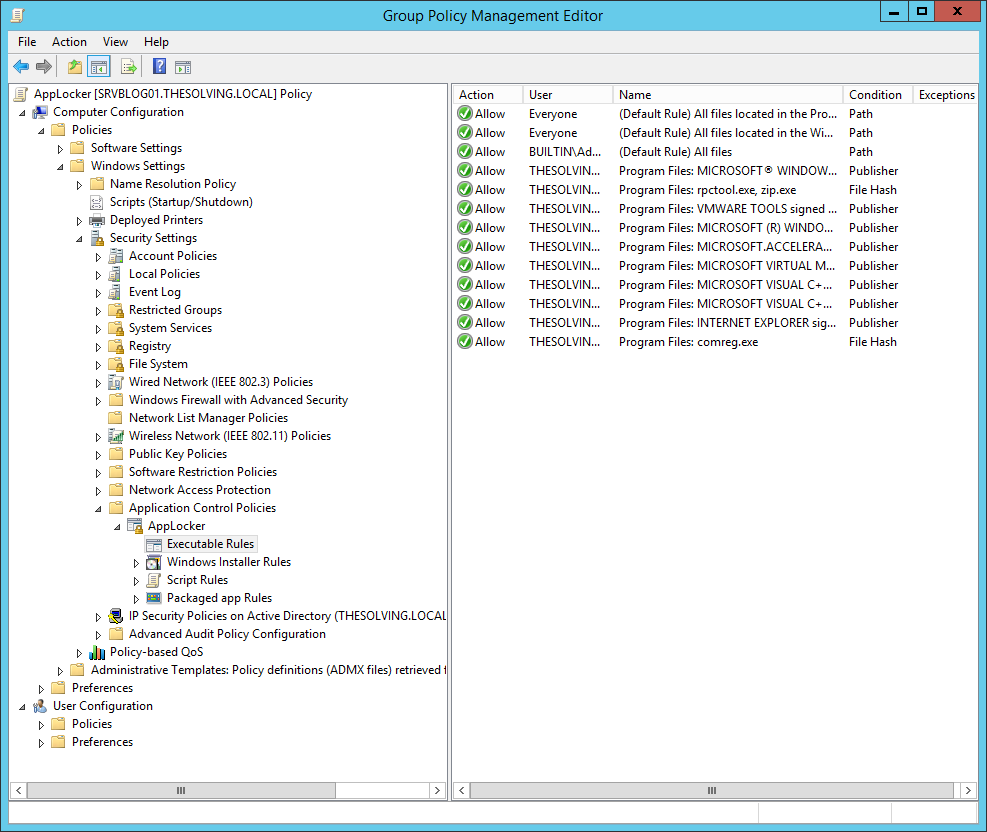

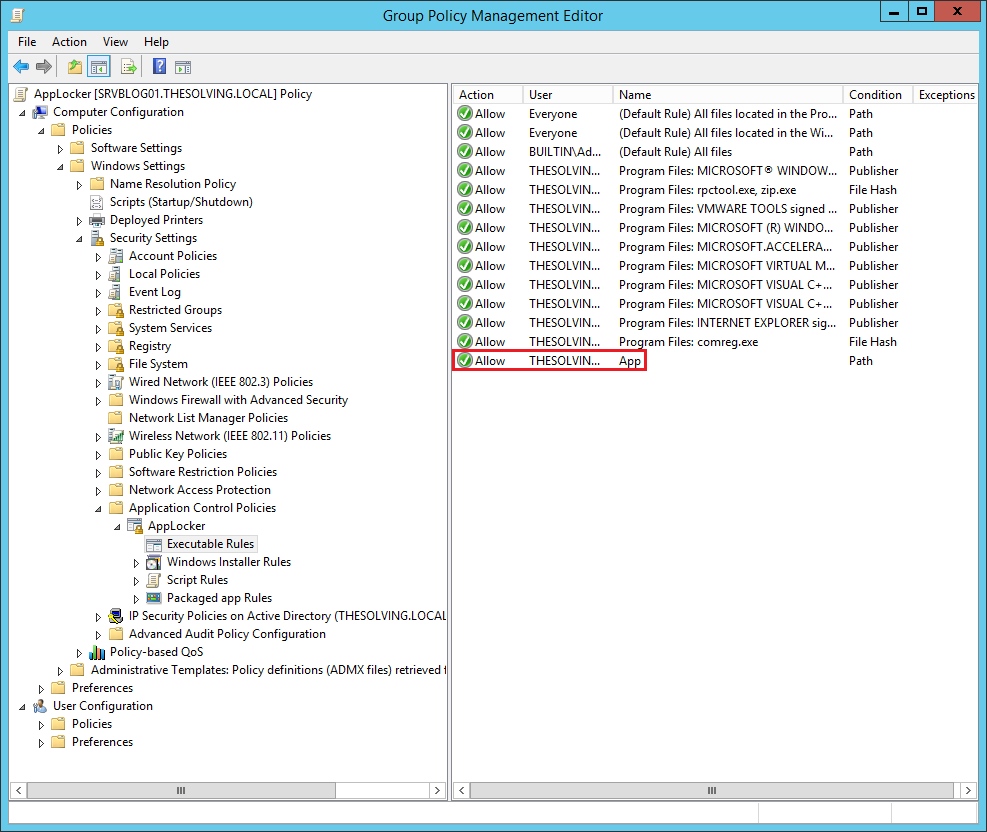

Le nuove regole appariranno:

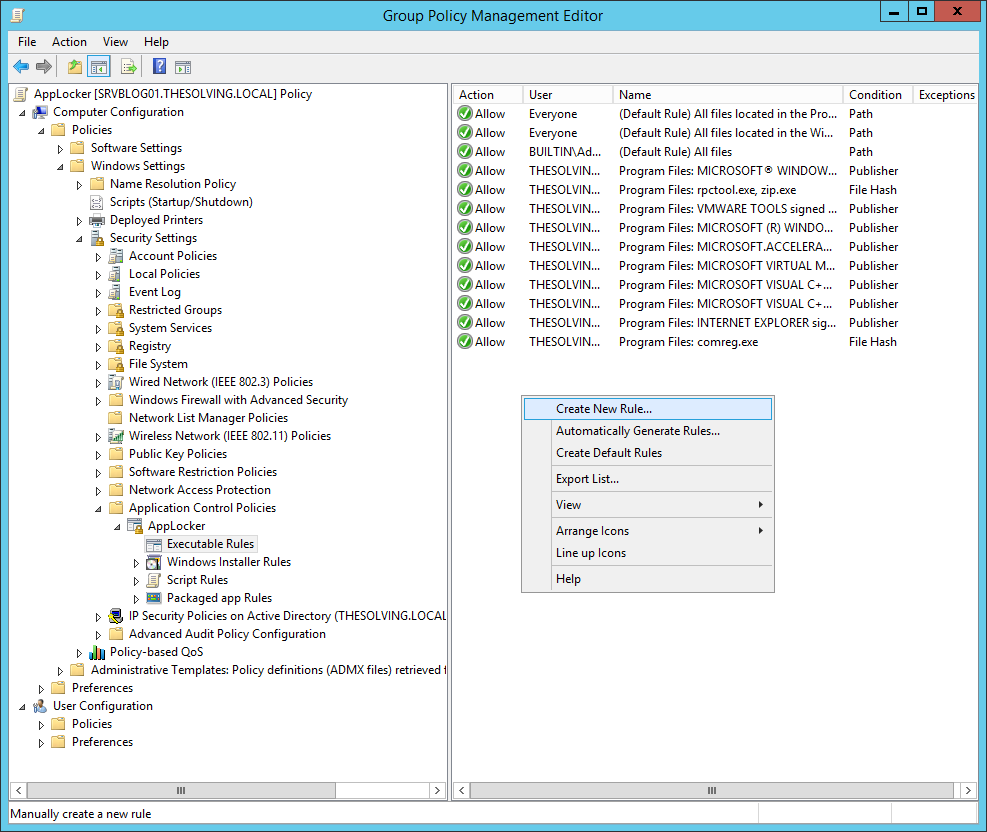

Possiamo anche creare nuove regole manualmente.

Tasto destro sullo sfondo e scegliete Create New Rule:

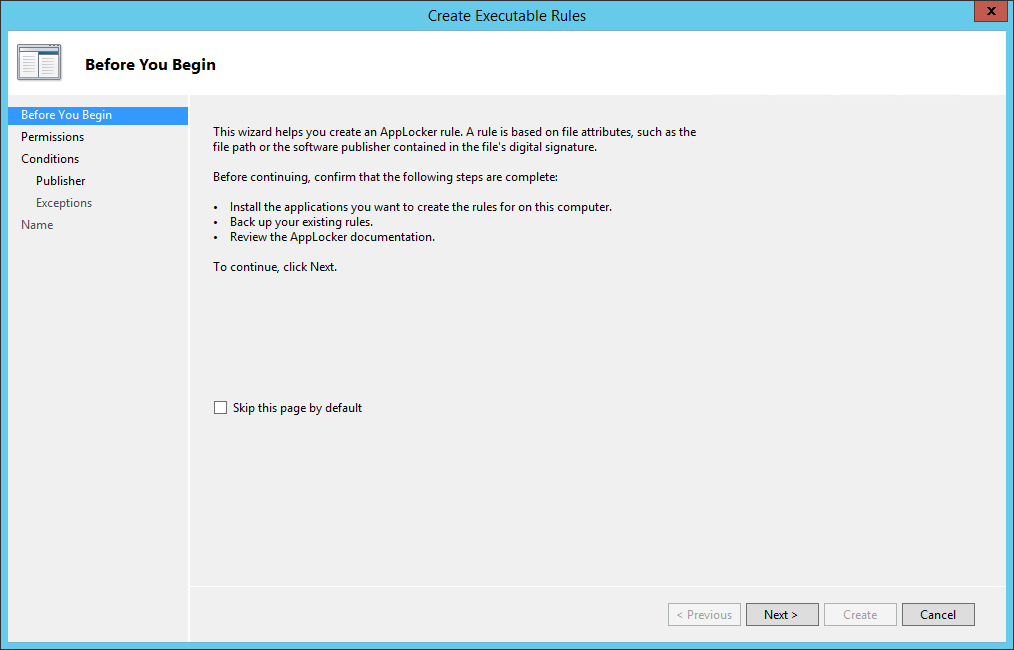

Cliccate Next:

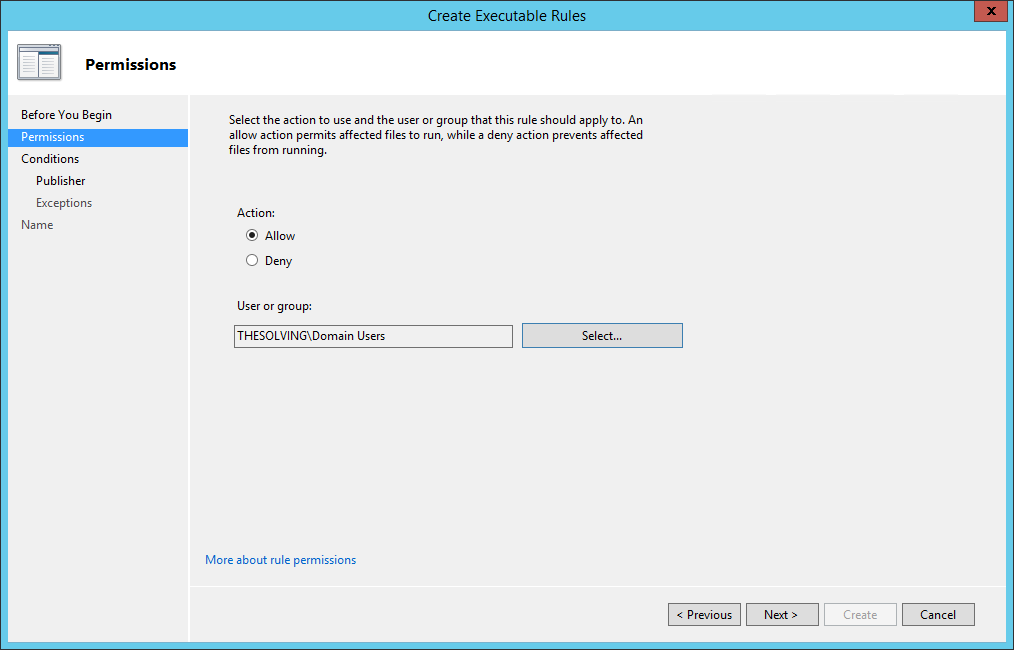

Specificare gli utenti che saranno interessati dalla regola e il tipo di regola (Allow or Deny execution):

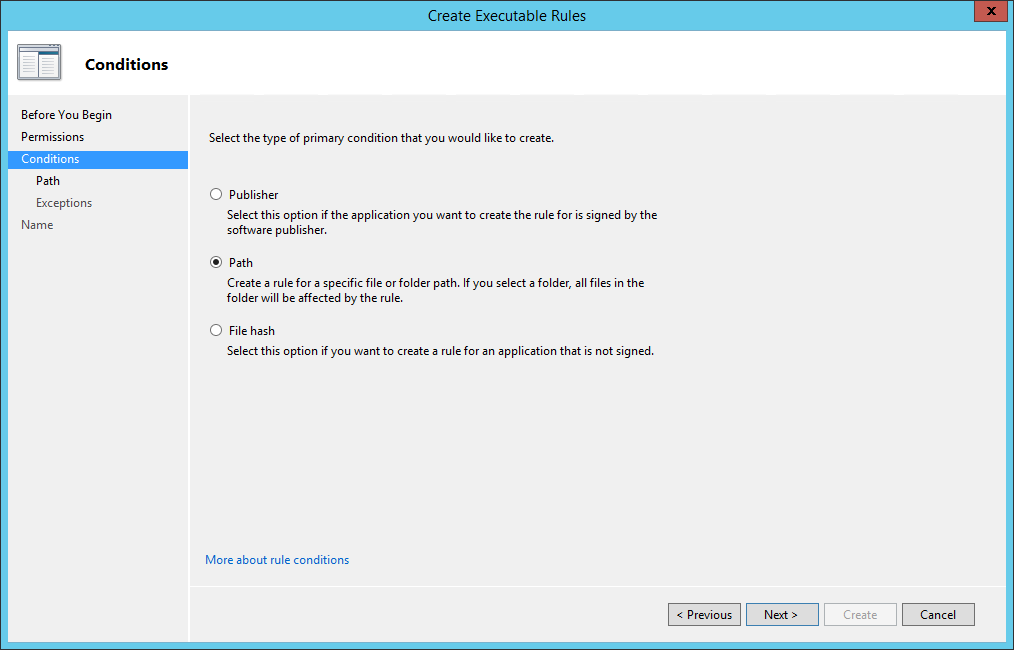

Ci sono tre modi per specificare quali applicazioni saranno influenzati dalla regola:

- Publisher: identificare le applicazioni firmate da un editor specifico;

- Path: identifica specifici files e percorsi;

- File Hash: identifica applicazioni basandosi sulla firma digitale.

Nel nostro esempio scegliamo Path:

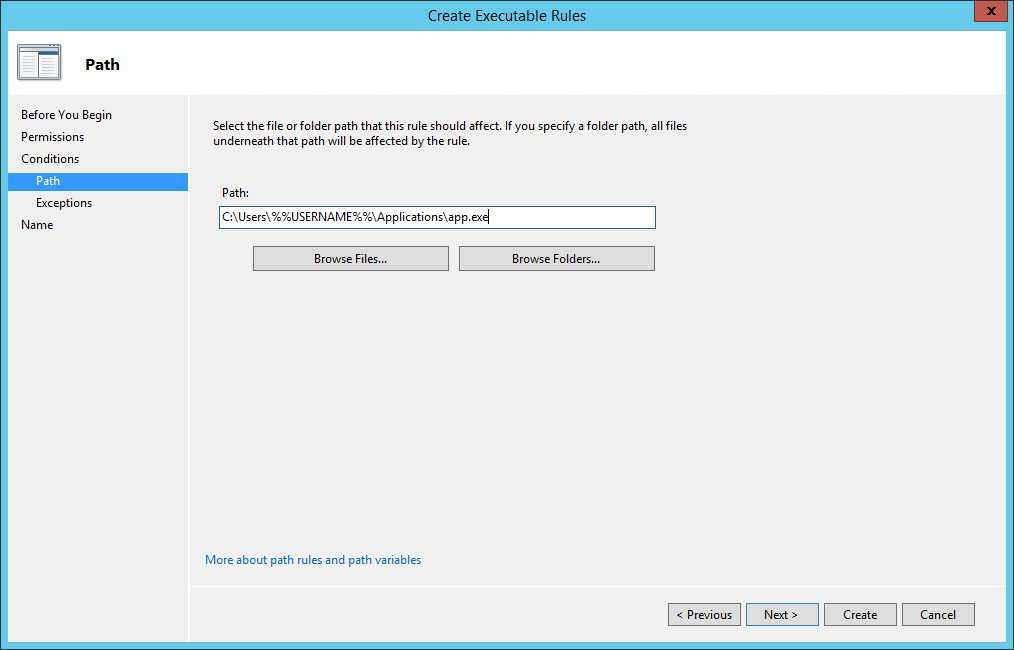

Specificate il Path:

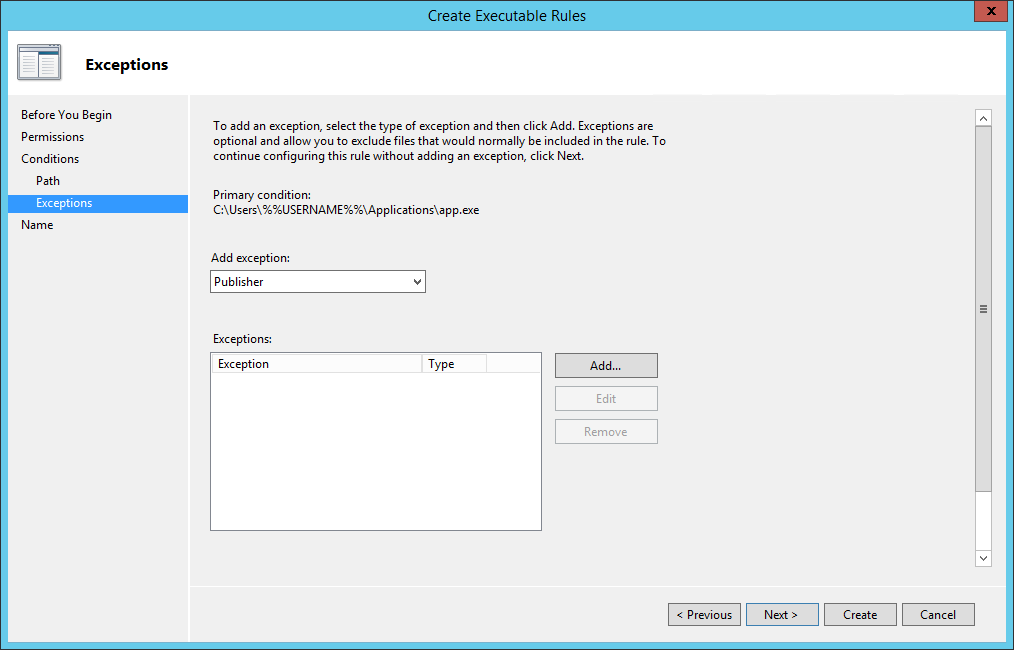

Potete eventualmente aggiungere eccezioni:

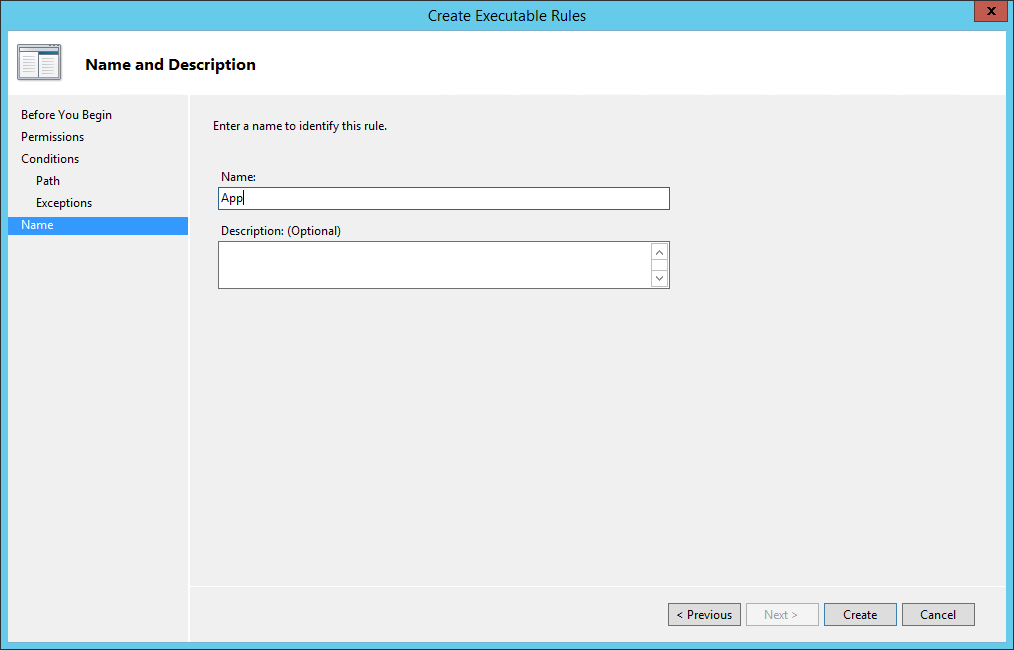

Nominate la nuova regola e cliccate Create:

La regola apparirà :

Read related articles

Come imporre restrizioni alle periferiche con un GPO

Abbiamo visto come limitare software (in due modi diversi) e siti web attraverso GPO. Ora è il momento di limitare le

PowerShell: una guida completa – parte 3a

Benvenuti alla parte 3 di 3 di PowerShell: una guida completa. Clicca i seguenti link per consultare la parte 1

PowerShell: una guida completa – parte 2a

Benvenuti alla parte 2 di 3 di PowerShell: una guida completa. Clicca i seguenti link per consultare la parte 1

English

English

Español

Español