Una Virtual Private Network (VPN) consente di connettersi a una rete privata tramite accesso Internet da qualsiasi parte del mondo.

Può rivelarsi molto utile agli utenti aziendali per accedere in modo sicuro alle risorse interne dell’azienda.

In questo articolo vedremo come utilizzare gli stessi utenti di Active Directory per effettuare il login di una VPN configurata su un router Cisco.

Lo scenario prevede un router Cisco 1801 nel quale è stata configurata una VPN di tipo Road Warrior e un server con sistema operativo Windows 2012 Server R2 nel quale è attivo il ruolo di controller di dominio e di server Radius.

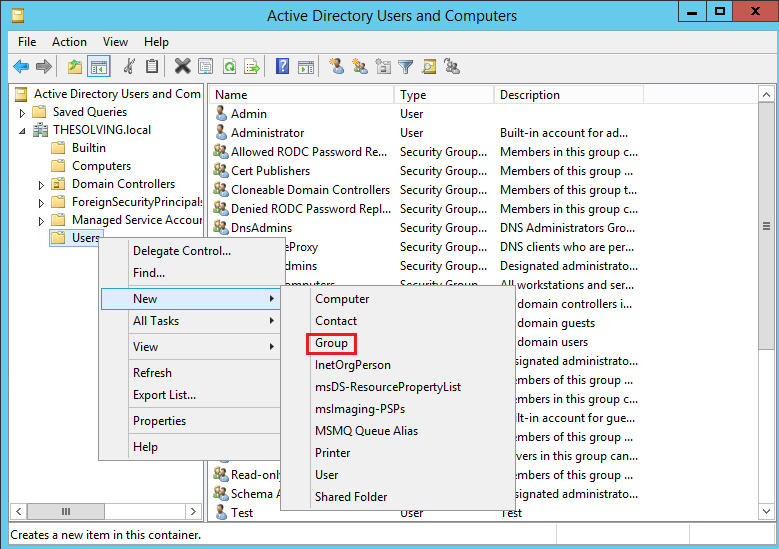

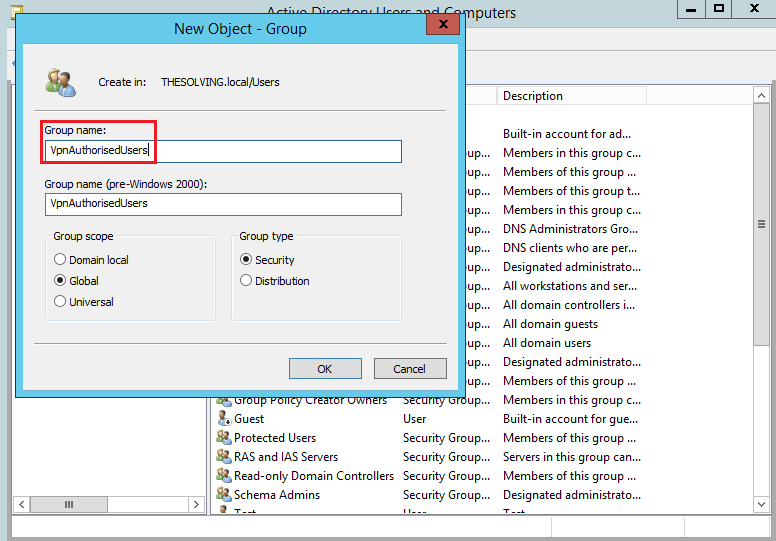

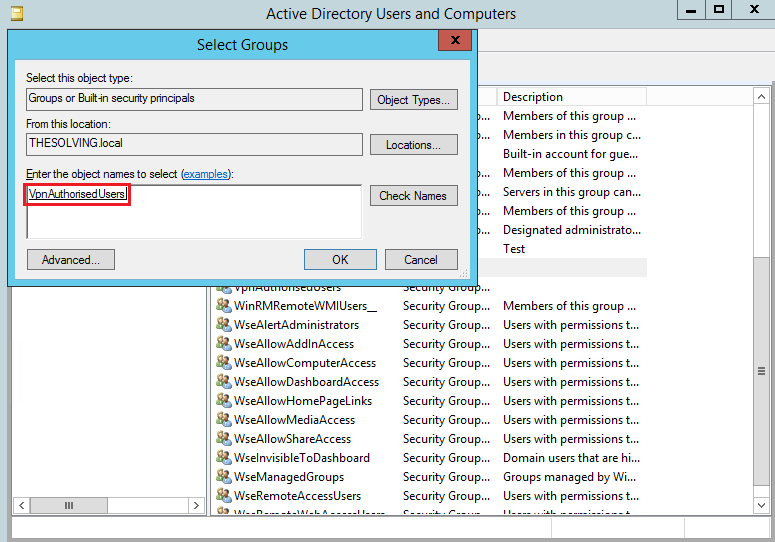

Per facilitare la gestione degli utenti autorizzati ad accedere tramite VPN andremo a creare in Active Directory un apposito gruppo dedicato VpnAuthorizedUsers:

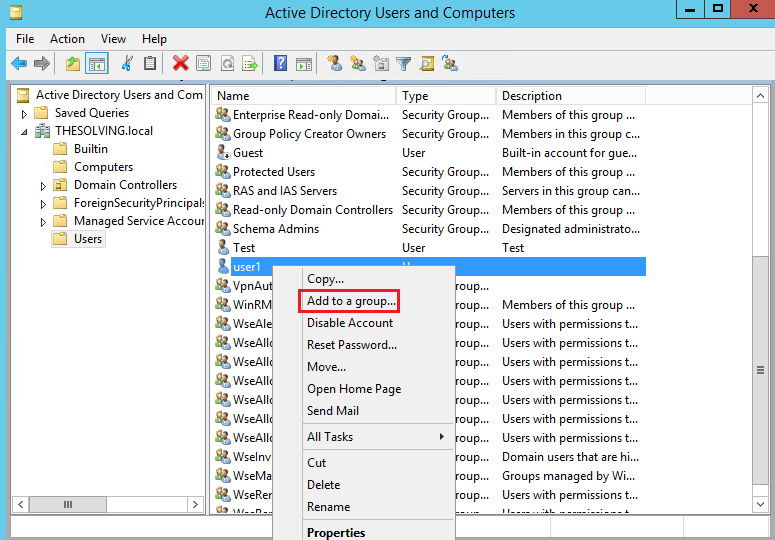

Assegnate al gruppo VpnAuthorizedUsers l’utente al quale volete consentire l’accesso tramite VPN:

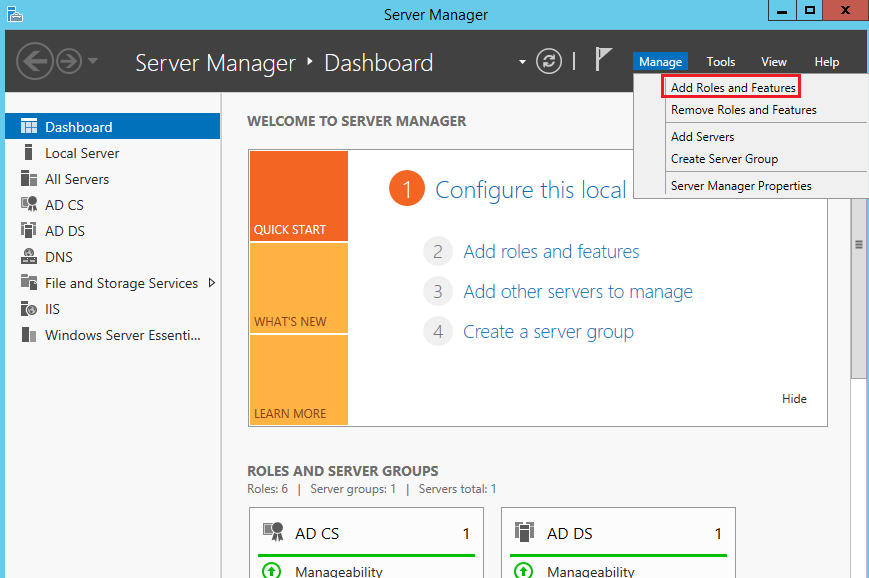

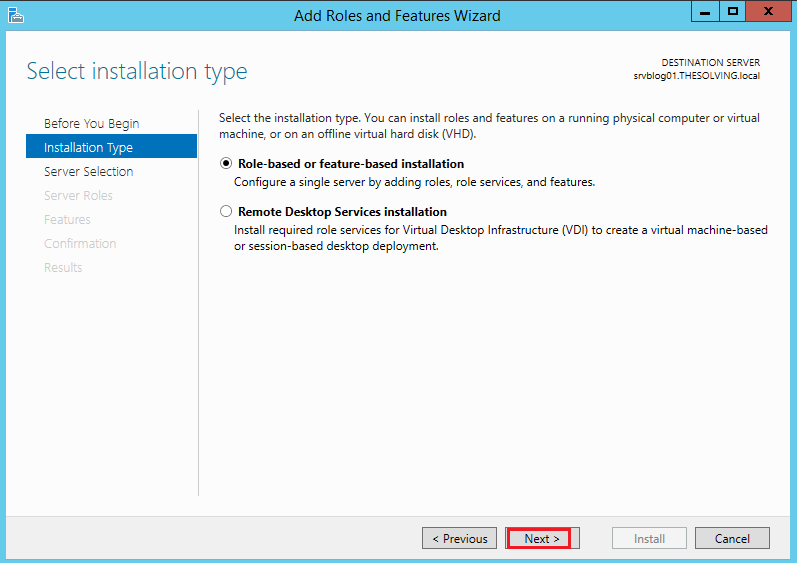

Aprite Server Manager di Windows Server 2012 R2 e selezionare Add Roles and Features:

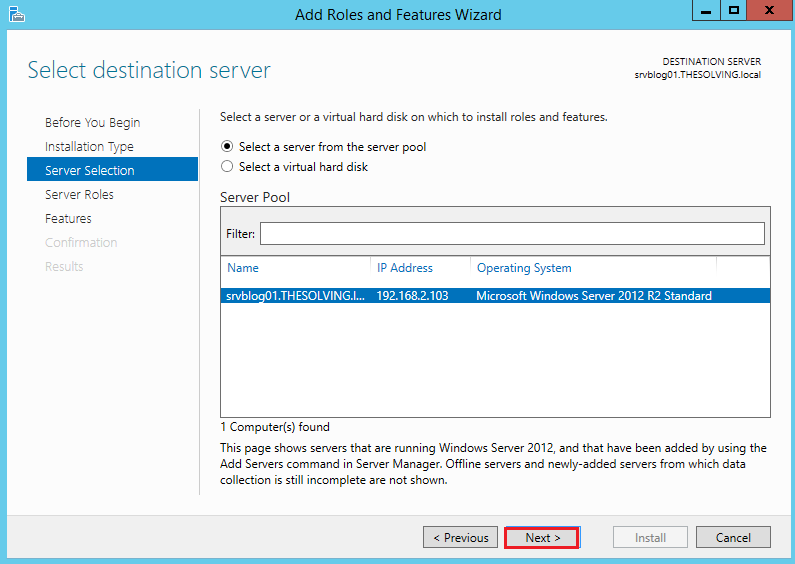

Selezionate il server sul quale installare il ruolo:

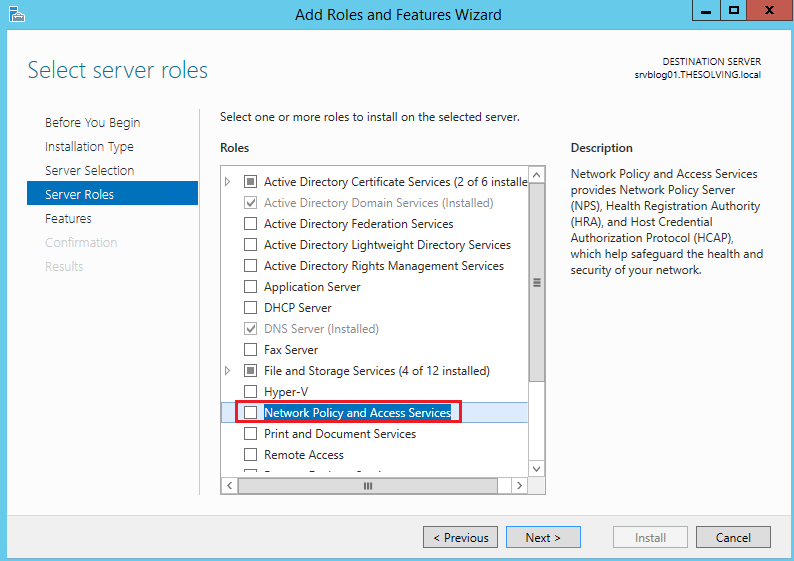

Selezionate il ruolo Network Policy and Access Services:

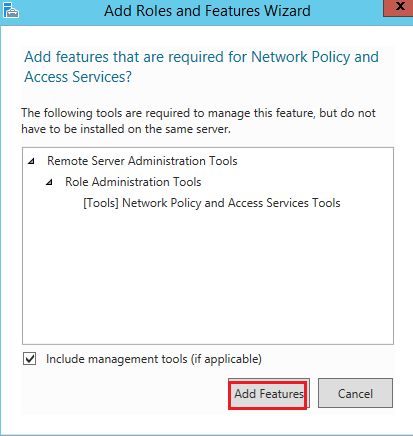

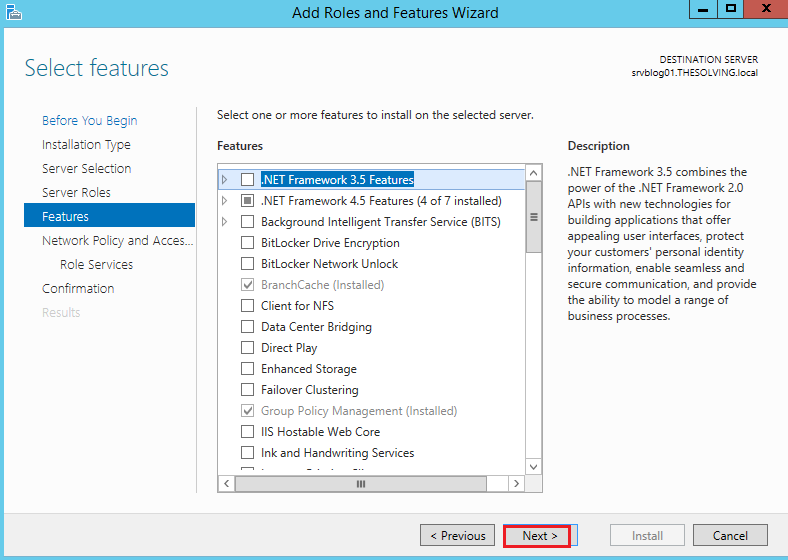

Procedete includendo le features richieste:

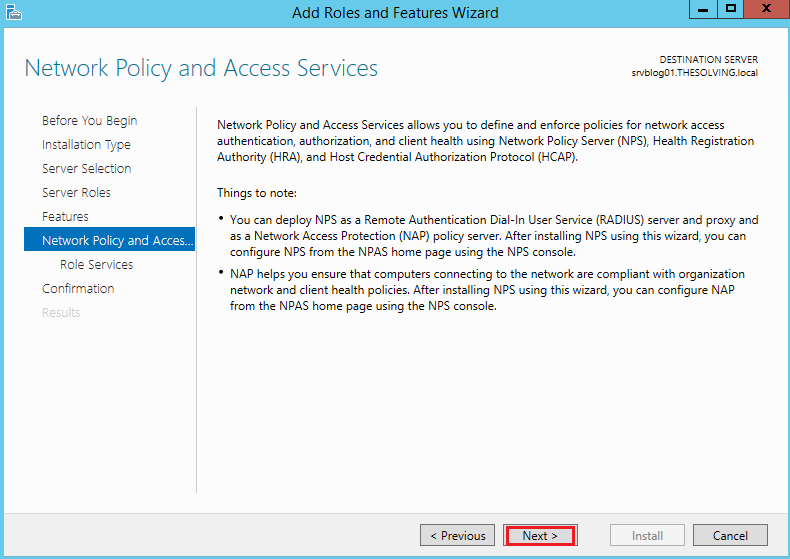

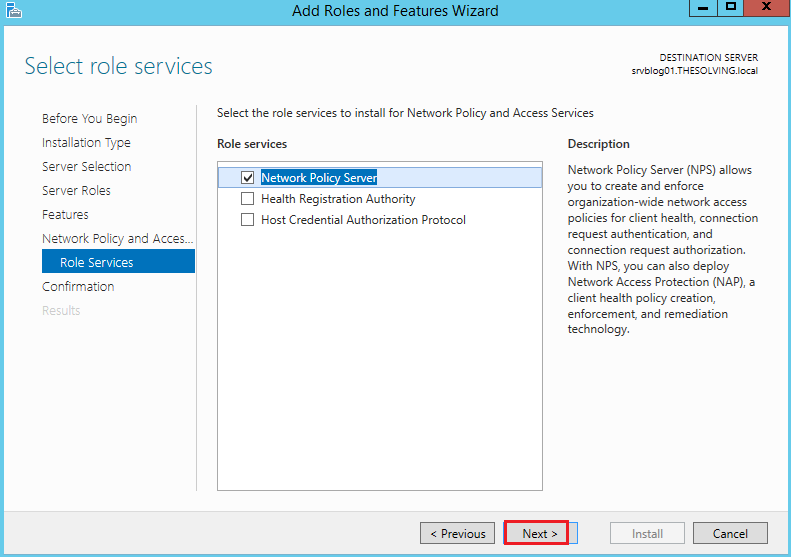

Selezionate Network Policy Server:

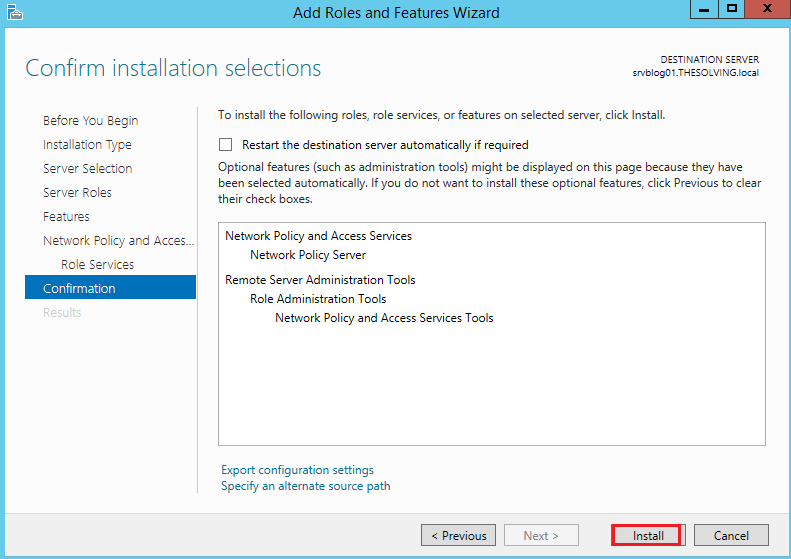

Premete Install per iniziare l’installazione:

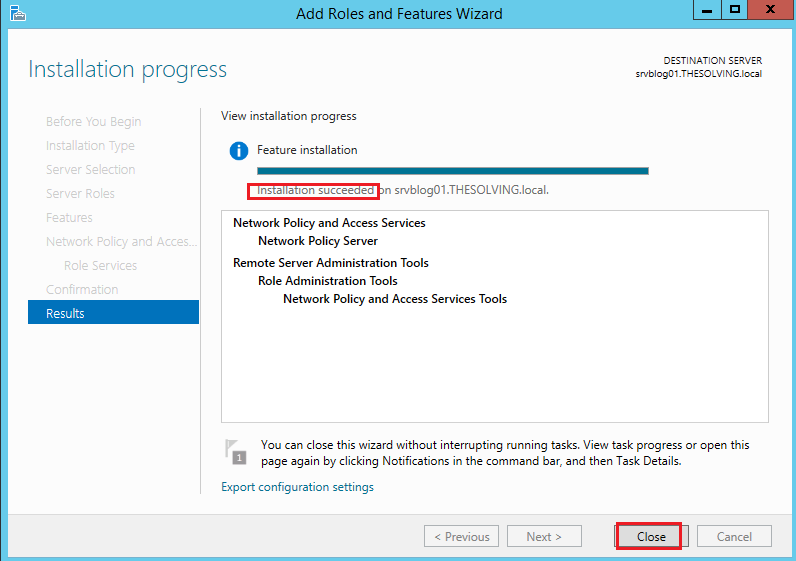

Una volta apparsa la scritta evidenziata premete Close per uscire dal wizard:

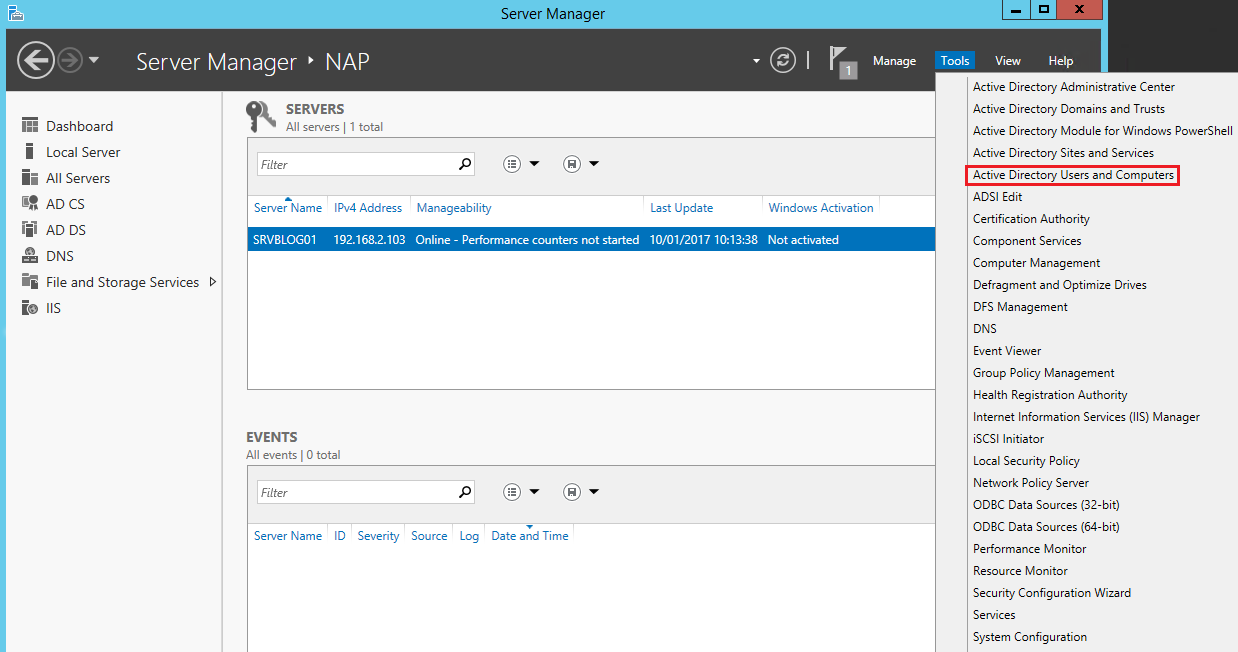

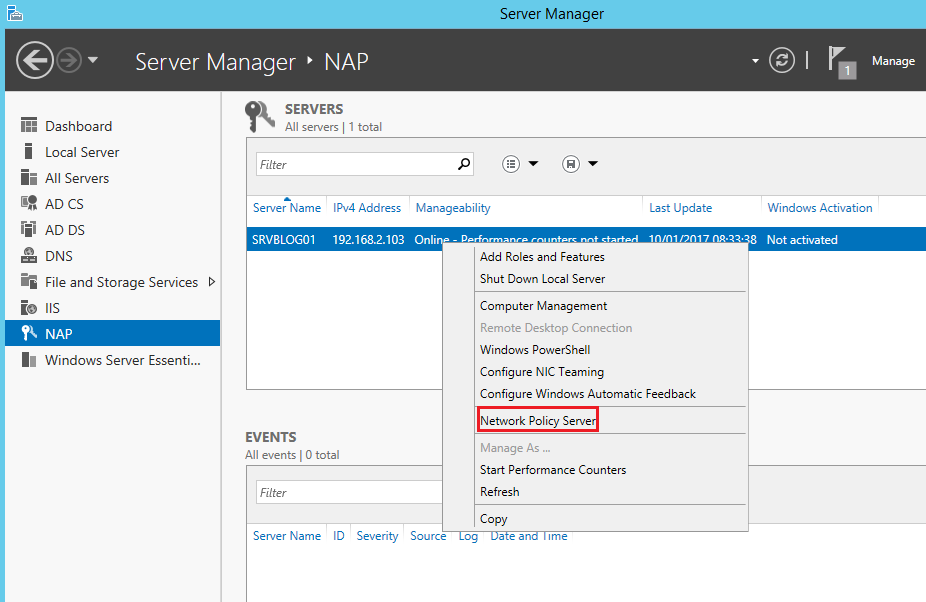

Procedete con la configurazione del server Radius selezionando NAP, successivamente cliccate col destro sul nome del server e premete su Network Policy Server:

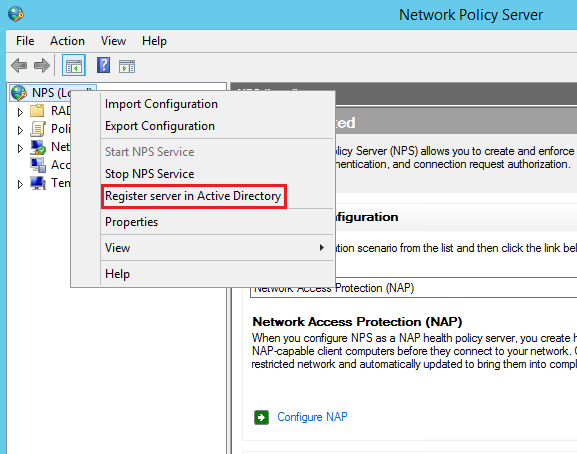

Cliccate con il destro su NPS e selezionate Register server in Active Directory:

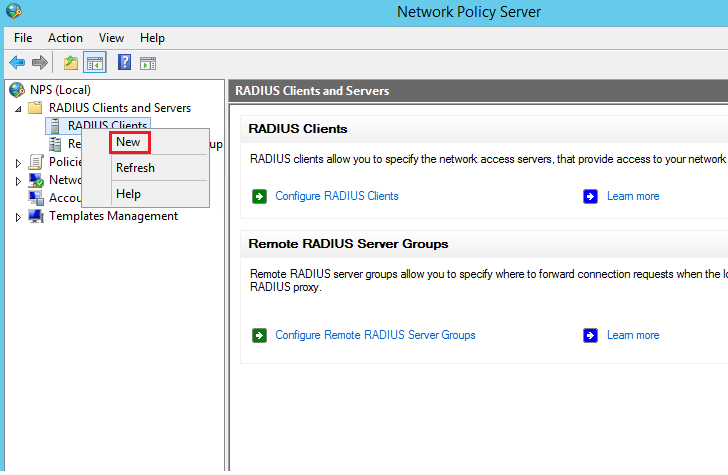

Espandete il menu Radius e cliccate col destro su RADIUS Clients:

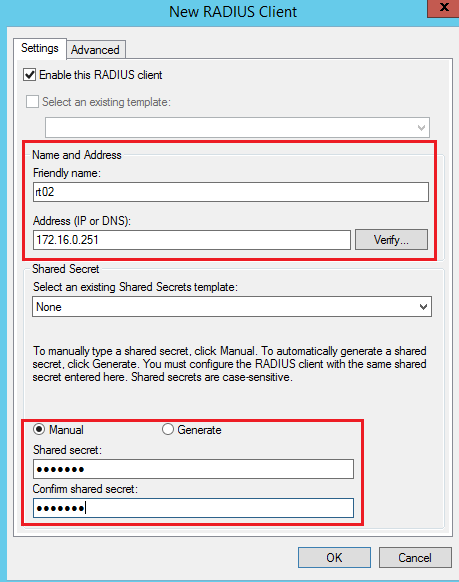

Indicate il nome e l’indirizzo IP dell’apparato che inoltrerà le richieste di autenticazione al Radius, definite inoltre una password che autorizzerà l’apparato a connettersi al server Radius:

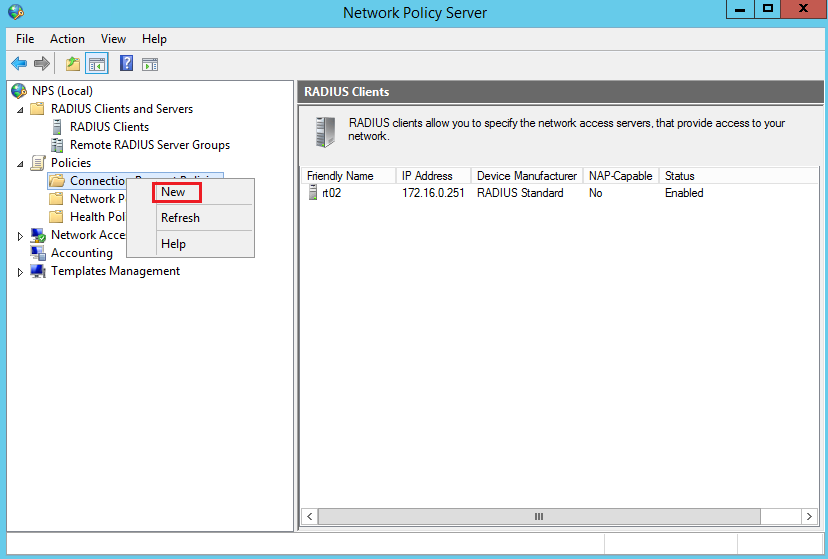

Espandete le Policies e cliccate col destro su Connection Request Policies:

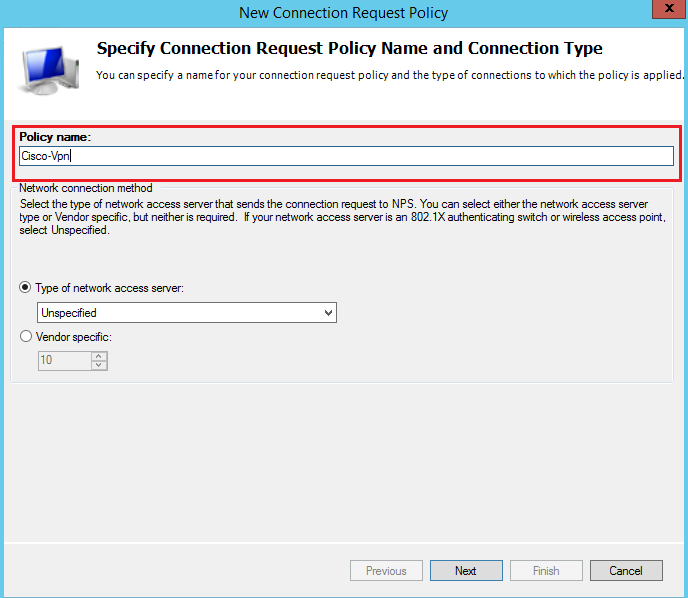

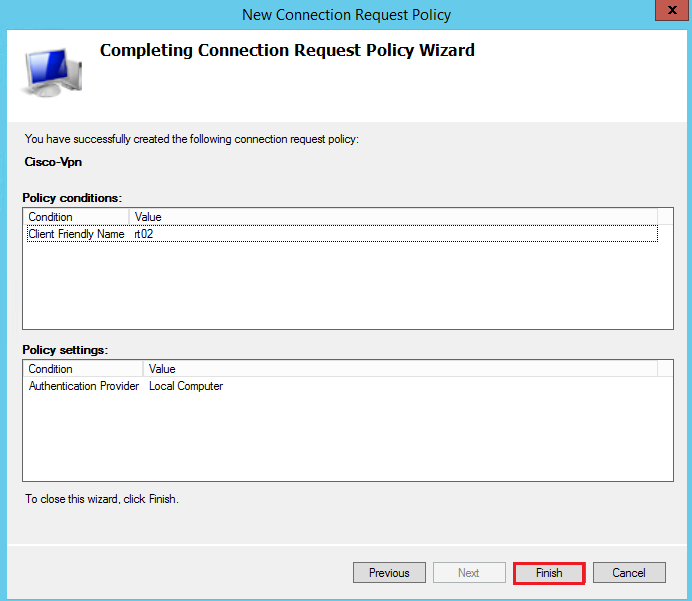

Definite un nome per la policy:

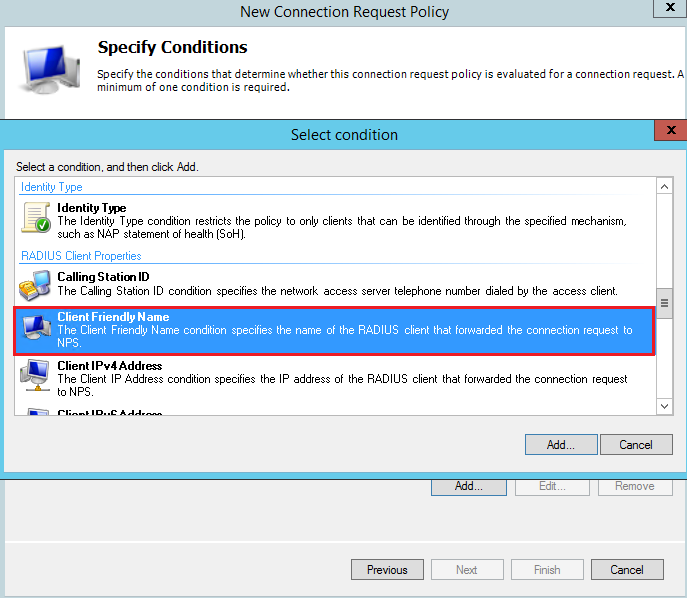

Aggiungete una condizione Client Friendly Name:

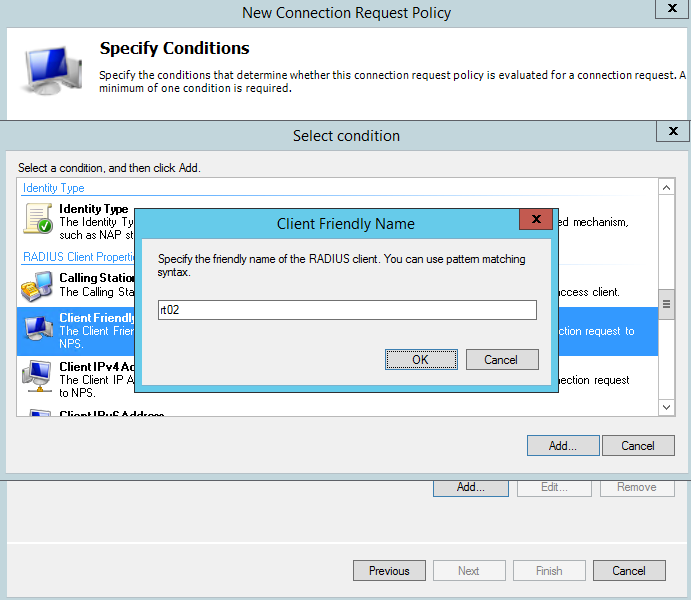

Impostate il parametro della condizione con lo stesso nome che avete dato precedentemente nella definizione del Radius Clients:

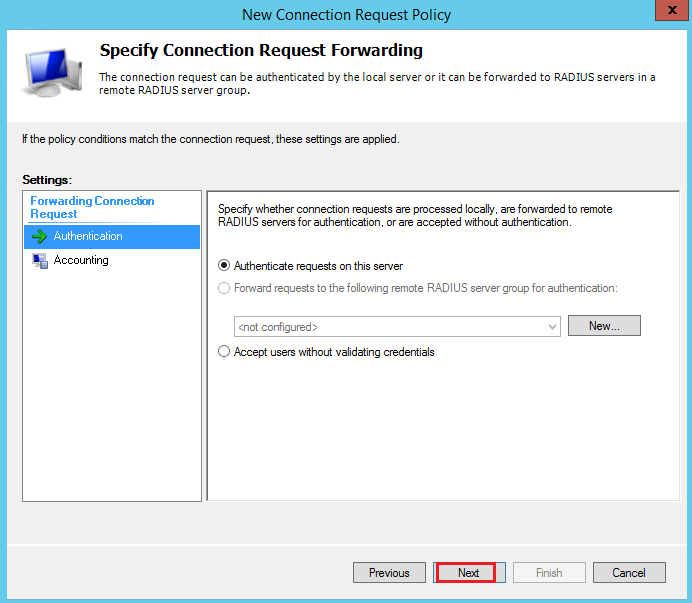

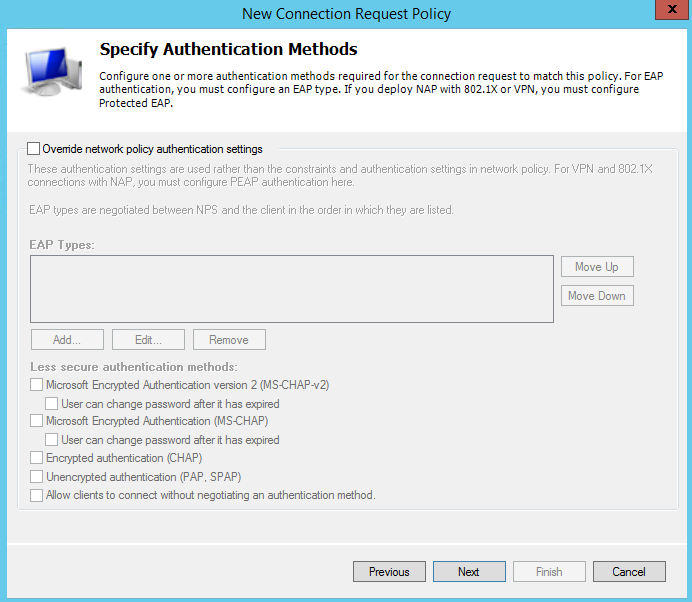

Cliccate Next:

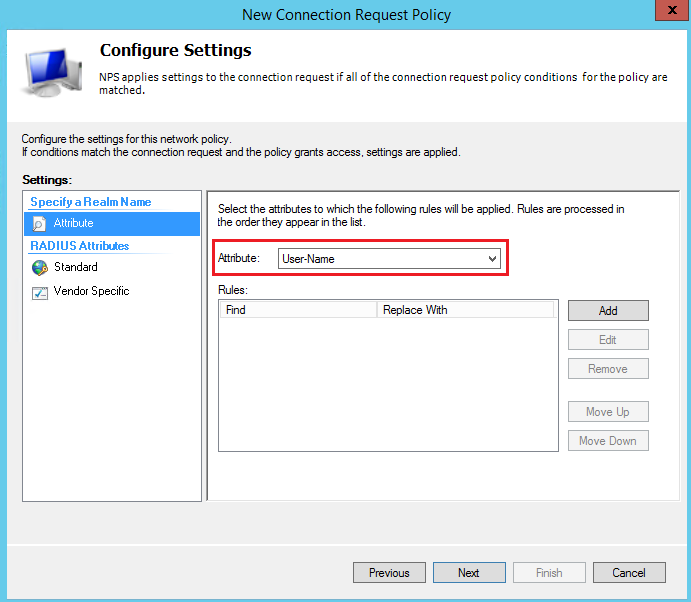

Selezionate come attributo User-Name:

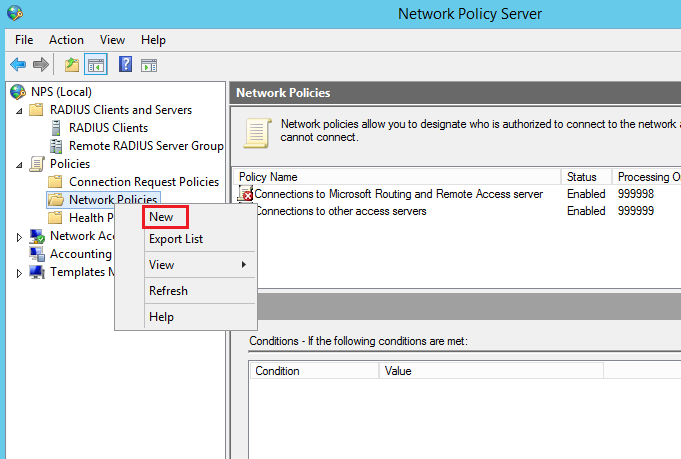

Cliccate con il destro su Network Policies:

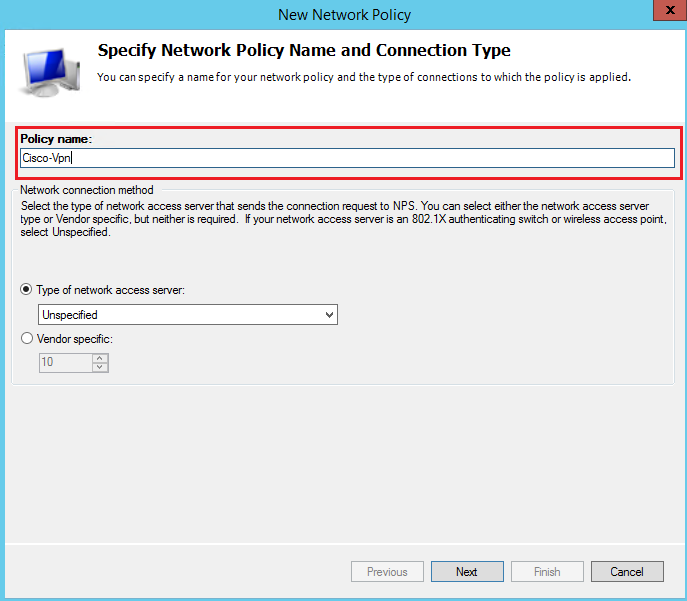

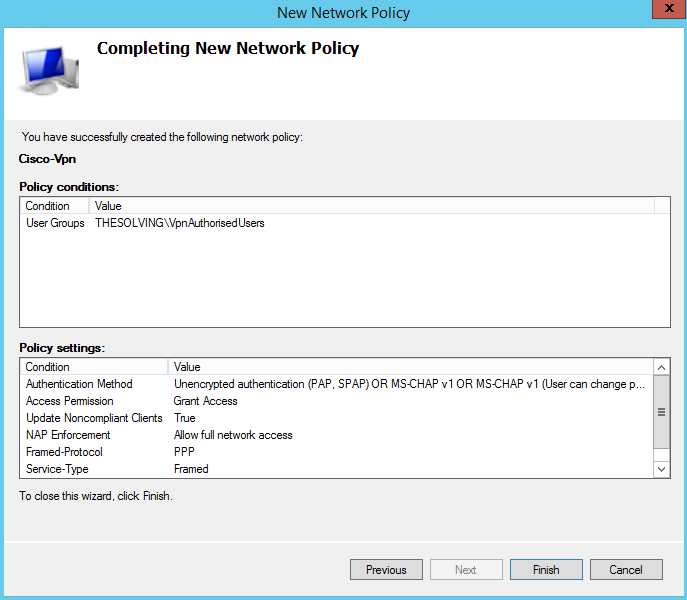

Definite il nome della policy:

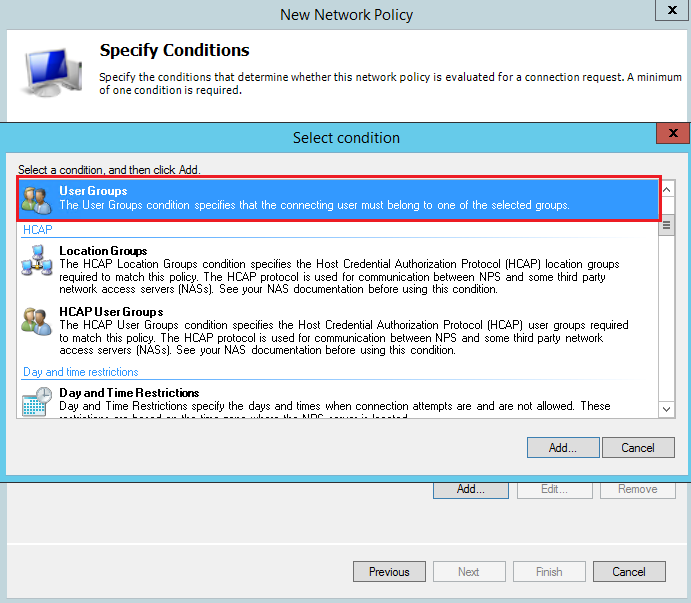

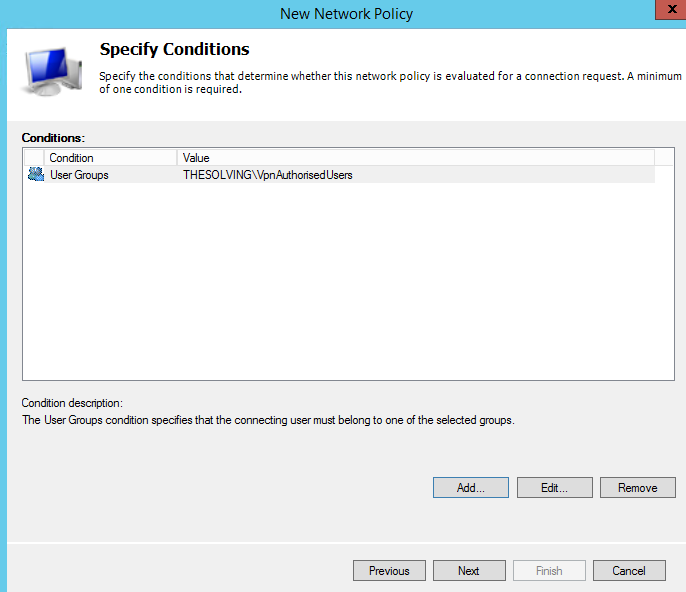

Specificate la condizione UserGroups:

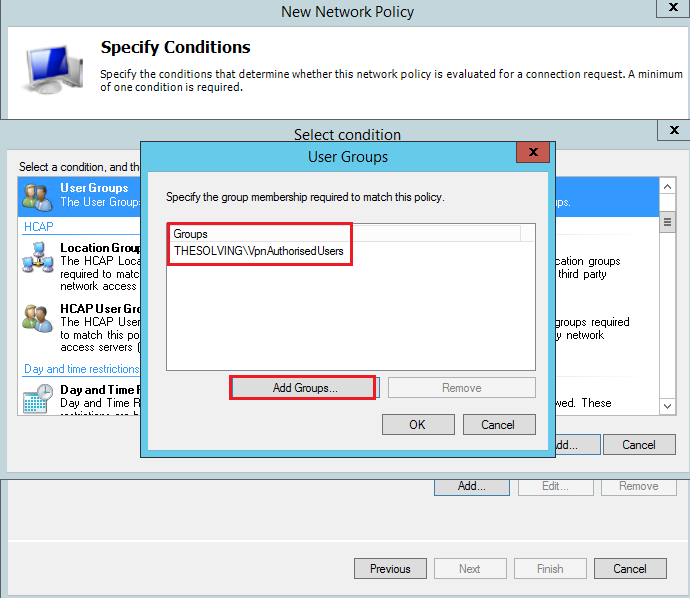

Aggiungete il gruppo precedentemente creato VpnAuthrizedUsers:

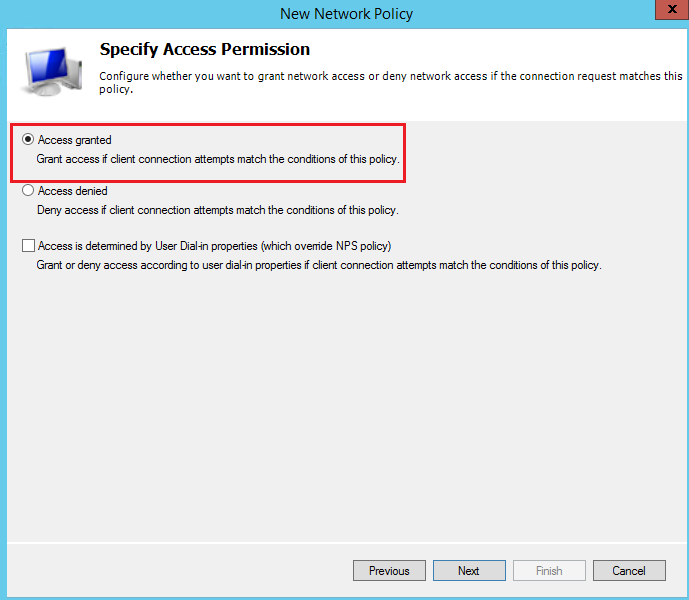

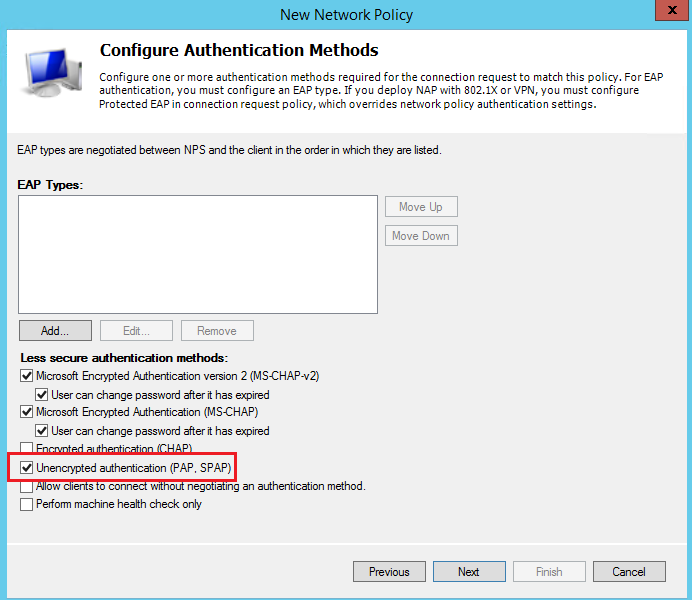

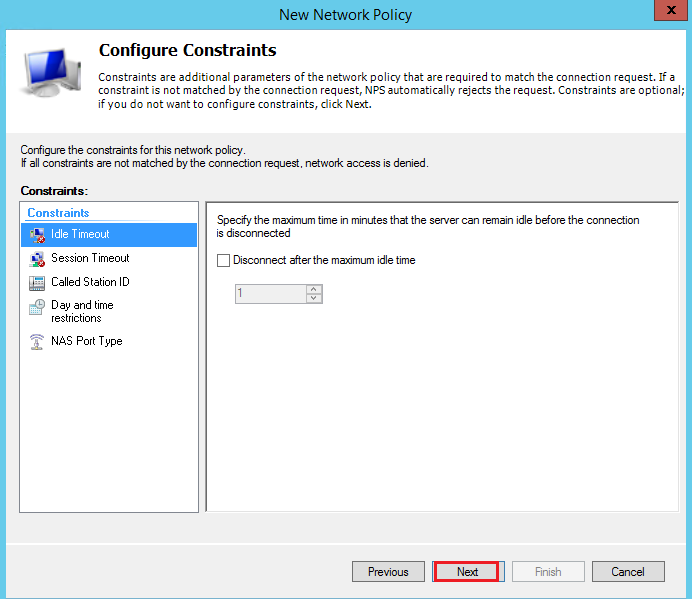

Abilitate l’accesso PAP,SPAP:

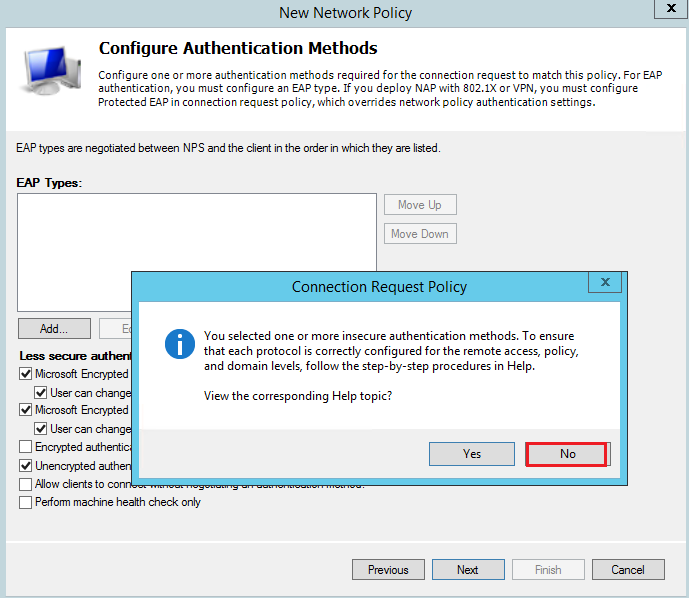

Premete NO al seguente avviso:

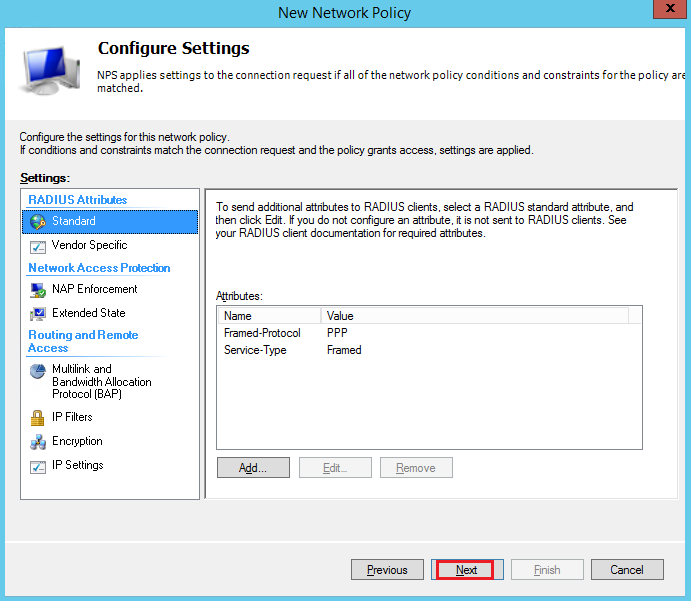

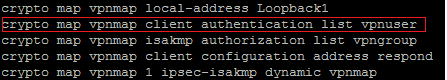

Una volta configurata la VPN Road Warrior sul router Cisco dovete abilitare l’autenticazione degli utenti VPN tramite il server Radius.

Il comando local che segue la voce radius consente di garantire la possibilità di collegarsi in VPN con gli utenti locali del router qualora il server Radius dovesse essere offline per qualsiasi motivo:

conf t

aaa authentication login vpnuser group radius local

Accertatevi che il comando della crypto map evidenziato abbia lo stesso nome del aaa authentication:

Entrate in modalità configurazione (Configure terminal) ed inserite i parametri del radius con l’indirizzo IP e la password definita all’inizio del tutorial:

radius-server host 10.0.0.1 auth-port 1812 acct-port 1813 key password xxxxxxxxx

Read related articles

Come imporre restrizioni alle periferiche con un GPO

Abbiamo visto come limitare software (in due modi diversi) e siti web attraverso GPO. Ora è il momento di limitare le

PowerShell: una guida completa – parte 3a

Benvenuti alla parte 3 di 3 di PowerShell: una guida completa. Clicca i seguenti link per consultare la parte 1

PowerShell: una guida completa – parte 2a

Benvenuti alla parte 2 di 3 di PowerShell: una guida completa. Clicca i seguenti link per consultare la parte 1

English

English

Español

Español